EDRとは

エンドポイントでの検知と対応(EDR)は、エンドポイントでの検知と脅威への対応(EDTR)とも呼ばれます。エンドユーザーのデバイスを継続的に監視し、ランサムウェアやマルウェアなどのサイバー脅威を検知して対応する、エンドポイントセキュリティソリューションです。

Gartnerのアントン・チュヴァキン(Anton Chuvakin)はEDRを、「エンドポイントシステムレベルの振る舞いを記録および保存し、さまざまなデータ分析技術を使用して疑わしいシステムの振る舞いを検知して、コンテキスト情報を提供し、悪意のあるアクティビティをブロックして、影響を受けたシステムを復元するための修復提案を提供する」ソリューションとして定義しています。

EDRの仕組み

EDRセキュリティソリューションは、エンドポイントとすべてのワークロードで発生したアクティビティとイベントを記録し、セキュリティチームが必要とする可視性を提供することで、通常であれば見つけられないようなインシデントを発見します。EDRソリューションは、エンドポイントで起こっていることをリアルタイムで継続的かつ包括的に可視化する必要があります。

EDRツールは、インシデントデータの検索と調査アラートのトリアージ、疑わしいアクティビティの検証、脅威ハンティング、悪意のあるアクティビティの検知と封じ込めなど、高度な脅威検出、調査、対応機能を提供するものであるべきです。

詳細情報

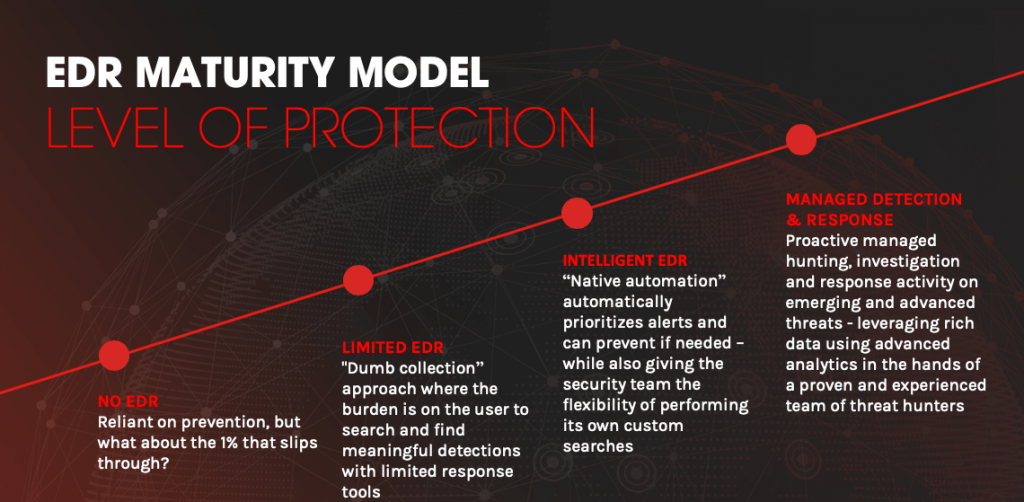

「EDR成熟度モデル」が組織のニーズに最適なソリューションを選択する際にどう役立つかについて知るために、ホワイトペーパーをダウンロードしてください。ホワイトペーパーのダウンロード

EDRの主要な機能

ステルス型攻撃を自動的に検知

EDRテクノロジーは、すべてのエンドポイントにわたる包括的な可視性とIOAを組み合わせ、数十億のイベントの分析をリアルタイムで実行する振る舞い分析を適用して、疑わしい振る舞いの痕跡を自動的に検知します。

個々のイベントをより広範なシーケンスの一部として理解することで、クラウドストライクのEDRツールは、CrowdStrike Intelligenceから派生したセキュリティロジックを適用することができます。一連のイベントが既知のIOAと一致する場合、EDRツールはアクティビティを悪意のあるものとして識別し、検知アラートを自動的に送信します。ユーザーは、5秒以内にクエリ結果を返すFalcon Insightのクラウドアーキテクチャを利用し、最大90日間さかのぼる独自のカスタム検索も作成できます。

脅威インテリジェンスとの統合

クラウドストライクのサイバー脅威インテリジェンスとの統合により、悪意のあるものとして識別されたアクティビティや戦術、手法、手順(TTP)をより迅速に検知できます。これにより、関連する場合は属性、攻撃者の詳細、および攻撃について既知のその他の情報を含む、コンテキスト化された情報が提供されます。

プロアクティブな防御のためのマネージド脅威ハンティング

EDRを使用して、脅威ハンターはプロアクティブに活動し、お客様の環境内の脅威アクティビティのハンティングや調査を行い、アドバイスを提供します。脅威が見つかると、ハンターは、本格的な侵害になる可能性の芽を摘むため、お客様のチームと協力して、インシデントのトリアージ、調査、修復を行います。

リアルタイムおよび履歴の可視性の提供

EDRは、エンドポイントでの防犯カメラのように機能し、関連するアクティビティを記録して、防御を回避したインシデントを捕捉します。クラウドストライクは、プロセスの作成、ドライバーの読み込み、レジストリの変更、ディスクアクセス、メモリアクセス、ネットワーク接続など、何百もの異なるセキュリティ関連イベントを追跡するので、お客様はセキュリティの観点からエンドポイントで発生しているすべてのことを包括的に可視化できます。

これにより、セキュリティチームは、必要とされる次のような情報を得ることができます。

- ホストの接続先ローカルアドレスと外部アドレス

- ログインしたすべてのユーザーアカウント(直接とリモートの両方)

- ASPのキー、実行可能ファイル、および管理ツールの使用状況に対する変更のサマリー

- プロセスの実行

- プロセスレベルのネットワークアクティビティのサマリーと詳細の両方(DNS要求、接続、開いているポートなど)

- RARおよびZIPをはじめとするアーカイブファイルの作成

- リムーバブルメディアの使用状況

このようにセキュリティ関連のエンドポイントアクティビティを完全に監視することで、セキュリティチームは、攻撃者が環境を侵害したり、回避したりしようとしている場合でも、敵が実行しているコマンドと使用している手法をリアルタイムで「背後からのぞき込む」ことができます。

調査の迅速化

クラウドストライクのエンドポイントでの検知と対応は、状況モデルに基づくアーキテクチャを使用し、エンドポイントから収集した情報をFalconプラットフォームを介してCrowdStrikeクラウドに保存するため、調査が迅速化され、ひいては修復が迅速化されます。

このモデルは、大規模で強力なグラフデータベースを使用して、各エンドポイントイベント間のすべての関係と接触を追跡し、履歴データとリアルタイムデータの両方の詳細とコンテキストを迅速かつ大規模に提供します。これにより、セキュリティチームはインシデントを迅速に調査できるようになります。

このスピードと可視性のレベルを、統合され、コンテキスト化されたインテリジェンスと組み合わせることで、データを完全に理解するために必要な情報を得ることができます。これにより、セキュリティチームは最も高度な攻撃でも効果的に追跡し、インシデントを即座に発見し、それらに対しトリアージ、検証、優先順位付けを行って、より迅速で正確な修復を行うことができます。

従来型エンドポイントセキュリティの本当のコストとは(英語)

このホワイトペーパーをダウンロードして、レガシーソリューションでは、セキュリティチームがどうして力不足の状況に置かれるのかをご確認ください。

今すぐダウンロード迅速かつ的確な修復が可能

CrowdStrike EDRはエンドポイントを分離できます。これは「ネットワーク隔離」と呼ばれます。これにより、組織は、侵害された可能性のあるホストをすべてのネットワークアクティビティから分離して、即座にアクションを実行できます。

エンドポイントは、隔離されていても、CrowdStrikeクラウドとの情報のやりとりは行えます。一方、クラウドへの接続が切断されても隔離は続き、再起動中もこの隔離状態が維持されます。

CrowdStrike EDRにはリアルタイム応答が含まれていて、可視性が強化されています。セキュリティチームは現在対処している脅威を即座に理解し、パフォーマンスへの影響をゼロに保ちながら直接修復を行えます。

EDRソリューションに求められるもの

EDRセキュリティの主要な側面とそれらが重要である理由を理解することで、ソリューションに求められるものをよりよく把握できるようになります。最小限の労力と投資で最高レベルの保護を提供するEDRセキュリティソリュ-ションを見つけることが重要です。リソースを浪費することなくセキュリティチームに付加価値を提供できます。EDRに求められる主要な側面は次の6つです。

1. エンドポイントの可視性

すべてのエンドポイントをリアルタイムに可視化することで、攻撃者が環境を侵害しようとした場合でも、攻撃者のアクティビティを見つけて、即座に停止できます。

2. 脅威データベース

効果的なEDRでは、エンドポイントから大量のテレメトリを収集することが必要です。さまざまな分析手法を使用して攻撃の兆候を見つけ出せるよう、コンテキスト情報も付随している必要があります。

3. 振る舞い保護

シグネチャベースの方法または侵害インジケータ(IOC)のみに依存すると、データ侵害を許す「サイレント障害」につながることがあります。効果的なエンドポイントでの検知と対応には、攻撃の痕跡(IOA)を見つけ出すための、振る舞いに基づくアプローチが必要です。これによって、侵害が発生する前に疑わしいアクティビティについてのアラートを受け取ることができます。

4. インサイトとインテリジェンス

脅威インテリジェンスと統合されたエンドポイントでの検知と対応ソリューションは、攻撃している攻撃者の属性の詳細や攻撃に関するその他の情報などのコンテキストを提供できます。

5. 迅速な対応

インシデントへの迅速かつ正確な対応を可能にするEDRは、攻撃が侵害になる前に阻止し、組織が迅速にビジネスに戻れるようにします。

6. クラウドベースのソリューション

クラウドベースのエンドポイントでの検知と対応ソリューションを持つことは、エンドポイントへの影響をゼロにすると同時に、検索、分析、調査などの機能を正確かつリアルタイムに実行するための唯一の方法です。

詳細情報

オンデマンドWebキャストを視聴して、全体的なエンドポイント保護戦略の一環としてのEDRの役割を理解してください。『エンドポイントでの検知と対応(EDR):適切なソリューションの選択』をご視聴ください。

EDRが重要な理由

十分な動機、時間、リソースがあれば、攻撃者は、どんなに高度な防御であっても、最終的に突破する方法を考え出すことを、すべての組織はすでに知っていることでしょう。EDRをエンドポイントセキュリティ戦略の一部にすべき強力な理由のいくつかを次に示します。

理由#1:防御だけでは100%の保護を保証できない

防止に失敗すると、組織は現在のエンドポイントセキュリティソリューションからは把握できない問題を抱えたままになります。攻撃者はこの状況を利用して、ネットワーク内にとどまり、活動を続けます。

理由#2:攻撃者は何週間もネットワーク内に潜伏することも、自由に戻ってくることもできる

サイレント障害が生じると、攻撃者は環境内を自由に動き回ることができ、しばしば、自由に戻るためのバックドアを作成します。ほとんどの場合、組織は、法執行機関や自社の顧客やサプライヤーなどの第三者から侵害を知ることになります。

理由#3:通常、組織はエンドポイントの効果的な監視に必要な可視性を欠いている

侵害が最終的に発見されたとき、被害者の組織は、何が起こったのか、どのように起こったのか、どのように修正するのかを正確に確認して理解するための可視性を持たないため、インシデントの修復に数か月を費やし、しかも、攻撃者が数日でまた戻ってくる結果になりかねません。

理由#4:インシデントに対応するには、実用的なインテリジェンスへのアクセスが必要

組織は、エンドポイントで何が起こっているかを理解するための可視性が欠けているだけでなく、セキュリティに関連する情報を記録して保存し、必要に応じて十分迅速に取り出すこともできない場合があります。

理由#5:データがあっても、ソリューションの一部にすぎない

データが利用可能な場合でも、セキュリティチームにはそれを分析して最大限に活用するために必要なリソースが必要です。そのため、多くのセキュリティチームが、SIEMなどのイベントコレクション製品を展開した直後に、複雑なデータの問題に直面することは珍しくありません。主要な目的を達成する前に、何を探すべきか、スピード、スケーラビリティといった課題が浮上し始め、他の問題も表面化します。

理由#6:修復は長引き、コストがかかるものになる可能性がある

上記の機能がなければ、組織は取るべきアクションを見極めるために何週間も費やす可能性があります。多くの場合、唯一の手段はマシンの再イメージングですが、これはビジネスプロセスを混乱させ、生産性を低下させ、最終的には深刻な経済的損失を引き起こすことになりかねません。

実際に機能しているEDRソリューションを確認しましょう。下のボタンをクリックして、CrowdStrikeエンドポイント保護プラットフォームのオンデマンドデモをご覧ください。