マルウェア分析とは

マルウェア分析とは、疑わしいファイルまたはURLの振る舞いと目的を理解するプロセスです。分析の成果は、潜在的な脅威の検出と軽減に役立ちます。

マルウェア分析の主要なメリットは、インシデント対応担当者とセキュリティアナリストの役に立つということです。

- 重大度レベルによるインシデントの実践的なトリアージ

- ブロックが必要な隠れた侵害の痕跡(IOC)の発見

- IOCアラートと通知の効力の向上

- 脅威ハンティング時のコンテキストの強化

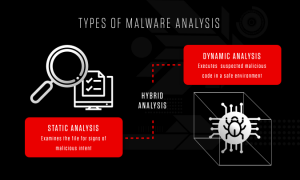

マルウェア分析の種類

分析方法には、静的方法、動的方法、両者のハイブリッド方法があります。

静的分析

基本的な静的分析では、コードを実際に実行する必要はありません。その代わり、静的分析では悪意の兆候がないかファイルを検査します。悪意のあるインフラストラクチャ、ライブラリ、圧縮されたファイルを特定する場合に役立ちます。

テクニカルインジケーターは、ファイル名、ハッシュ、IPアドレスなどの文字列、ドメイン、ファイルヘッダーデータなど、そのファイルに悪意があるかどうかの判断に使用できるデータで識別されます。また、逆アセンブラやネットワークアナライザなどのツールを使用すると、マルウェアを実際に実行せずにマルウェアを監視し、その動作方法に関する情報を収集できます。

2024年版クラウドストライクグローバル脅威レポート

クラウドストライクのCounter Adversary Operationsチームによる最前線の調査に基づき、クラウドストライク2024年版グローバル脅威レポートではサイバー脅威の状況全体にわたる注目すべきテーマ、トレンド、イベントを取り上げています。

今すぐダウンロードしかし、静的分析では実際にコードが実行されないため、高度なマルウェアに含まれるランタイム動作が検出されない可能性があります。たとえば、ファイルがある文字列を生成した後、動的文字列に基づいて悪意のあるファイルがダウンロードされるような場合、基本的な静的分析では検出されない可能性があります。企業では、ファイルの振る舞いをより完全に理解できる動的分析に移行しています。

動的解析

動的マルウェア分析では、悪意の疑いのあるコードを「サンドボックス」という安全な環境で実行します。セキュリティ専門家はこのクローズドシステムを使用することで、マルウェアがシステムに感染したり、エンタープライズネットワーク内に侵入したりするリスクを負わずに、マルウェアの動作を監視できます。

脅威ハンターとインシデント対応担当者は、動的分析により、さらに詳しく可視化できるため、脅威の本質を明らかにすることができます。二次的なメリットとして、サンドボックス化を自動的に行うことで、ファイルをリバースエンジニアリングして悪意のあるコードを発見するための時間が不要になります。

動的分析における課題は、攻撃者が賢く、サンドボックスの存在を知っているため、それらをうまく探知できるということです。サンドボックスを欺くために、攻撃者は内部にコードを隠し、ある条件が整うまで潜伏させます。条件が整うと、コードは初めて実行されます。

ハイブリッド分析(上記の両方の手法を含む)

基本的な静的分析は、高度な悪意のあるコードを検出するための信頼できる方法ではありません。サンドボックス技術があっても、高度なマルウェアが見つからないことがあります。基本的な分析手法と動的分析手法を組み合わせることで、セキュリティチームは、ハイブリッド分析にて両方のアプローチのメリットを活用できます。まず、隠れようとする悪意のあるコードを検出することができ、次に、以前は認識できなかった静的なコードによる、多数の侵害の痕跡(IOC)を抽出できます。ハイブリッド分析は、最も高度なマルウェアも含めて、未知の脅威を検出するために役立ちます。

たとえば、ハイブリッド分析の動作として、振る舞い分析によって生成されたデータに対して静的分析を適用することがあります。これには、悪意のあるコードの一部が実行されてメモリの一部が変更される場合などがあります。動的分析がこれを検出すると、アナリストは最初に戻るように通知され、そのメモリダンプに対して基本的な静的分析を実行します。結果として、さらに多くのIOCが生成され、ゼロデイエクスプロイトがあることがわかります。

詳細情報

Falcon Sandboxは、さまざまなスキルレベルのサイバーセキュリティチームが直面する脅威に関する理解を深め、その知識を使用して将来の攻撃から防御できるようにします。Falcon Sandboxについての詳細は、こちらをご覧ください。

マルウェア分析のユースケース

マルウェアの検出

攻撃者は、高度な手法を採用して従来の検出メカニズムを回避しようとします。詳細な動作分析を行い、共有コード、悪意のある機能、インフラストラクチャを特定することにより、脅威の検出をより効果的に行えるようになります。また、マルウェア分析の成果はIOCの抽出です。その後、SEIM、脅威インテリジェンスプラットフォーム(TIP)、セキュリティオーケストレーションツールにIOCを入力して、今後関連のある脅威をチームに警告する際に役立てることができます。

脅威アラートとトリアージ

マルウェア分析ソリューションは、攻撃ライフサイクルの早い段階で、精度の高いアラートを提供します。そのため、他のテクノロジーに対する優先度をアラートの結果に設定することで、チームは時間を節約できます。

インシデント対応

インシデント対応(IR)チームの目標は、根本原因分析を提供し、影響度を判定して修復と復旧を成功させることです。マルウェア分析プロセスは、この作業の効率性と有効性の向上に役立ちます。

脅威ハンティング:

マルウェア分析で公開可能な振る舞いとアーティファクトを使用して、脅威ハンターは特定のネットワーク接続、ポート、ドメインへのアクセスなどのような、類似したアクティビティを発見できます。ファイアウォールおよびプロキシログまたはSIEMデータを検索することで、チームはこのデータを使用して同様の脅威を発見できます。

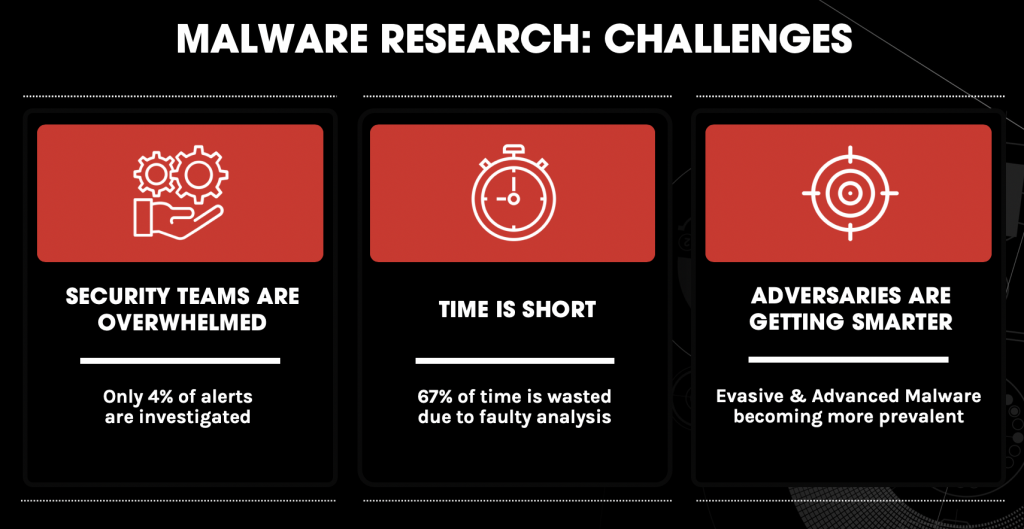

マルウェアの研究

学術研究機関や産業界のマルウェア研究者は、マルウェア分析を実行して、攻撃者が使用する最新の手法、エクスプロイト、およびツールを理解します。

マルウェア分析のステージ

静的プロパティ分析

静的プロパティには、マルウェアコードに埋め込まれた文字列、ヘッダーの詳細、ハッシュ、メタデータ、埋め込まれたリソースなどがあります。IOCを作成するために必要なデータはすべてこのタイプのデータである可能性があります。これらはプログラムを実行しなくても参照できるため、ごく短時間で取得できます。静的プロパティ分析中に収集されたインサイトは、より包括的な手法を用いた詳細な検査が必要かどうか、また次に実施する手順が何かを示すことができます。

対話型の振る舞い分析

振る舞い分析は、ラボで実行されるマルウェアサンプルを観察して対話的に操作するために使用されます。アナリストは、サンプルのレジストリ、ファイルシステム、プロセス、ネットワークアクティビティを理解しようとします。また、メモリフォレンジックを実施して、マルウェアがメモリをどのように使用するかを研究する場合もあります。マルウェアがある特定の機能を備えているとアナリストが考えている場合は、シミュレーションを設定してその仮説を検証できます。

振る舞い分析には、高度なスキルを備えた創造的なアナリストが必要です。これは時間のかかる複雑なプロセスであり、自動化ツールがなければ効率的に実施することはできません。

完全自動分析

完全自動分析では、疑わしいファイルを短時間でシンプルに評価します。この分析により、マルウェアがネットワークに侵入した場合に発生する可能性がある影響を判断し、読みやすいレポートを生成して、短時間でセキュリティチームに回答を提供できます。完全自動分析は、大規模なマルウェアを処理する場合に最適な方法です。

手動コードリバーシング

このステージでは、アナリストはデバッガ、逆アセンブラ、コンパイラ、専用ツールを使用してコードのリバースエンジニアリングを行い、マルウェアアルゴリズムの背後にあるロジックを判断し、マルウェアからまだ解明されていない隠し機能があればそれを把握します。コードリバーシングは珍しいスキルであり、コード反転の実行には長い時間がかかります。このため、マルウェアの調査ではこのステップを省略することが多く、その結果マルウェアの性質に関する貴重なインサイトが数多く見逃されています。

詳細情報

毎日何万人ものユーザーによってフィールドテストされている最大のオンラインマルウェア分析コミュニティをご確認ください。ダウンロード:Falcon Sandboxマルウェア分析データシート

世界一パワフルなマルウェアのサンドボックス

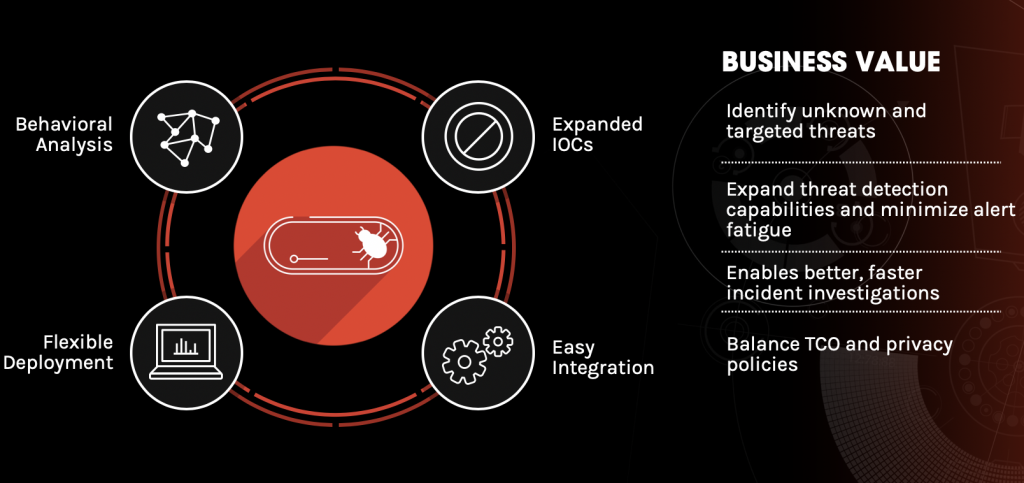

セキュリティチームはCrowdStrike Falcon® Sandboxを使用して、高度なマルウェア攻撃を理解し、防御を強化できます。Falcon Sandbox™は、回避型の脅威や未知の脅威を詳細に分析し、その結果を脅威インテリジェンスでさらに充実させます。

Falcon Sandboxの主な利点

- すべてのファイル、ネットワーク、メモリのアクティビティに関する詳細なインサイトを提供

- 最先端のアンチサンドボックス検出テクノロジーを提供

- フォレンジックデータを記載した直感的に理解できるレポートをオンデマンドで生成

- MITRE ATT&CK®フレームワークをサポート

- 広範なアプリケーションプログラミングインターフェース(API)と構築済みの統合によるワークフローのオーケストレーション

詳細情報

ご存じですか:Falcon Sandboxは、クラウドストライクの脅威インテリジェンスソリューション、CROWDSTRIKE FALCON® INTELLIGENCEの重要なコンポーネントでもあります。CrowdStrike Falcon® Intelligenceを使用すると、CrowdStrike Falcon®プラットフォームに保護されているエンドポイントから直接取得した影響力の大きいマルウェアを自動的に分析できます。この分析は、Falcon Endpoint Protectionアラートの詳細な検出の一部として示されます。Falconプラットフォームに組み込まれているため、数秒で動作状態になります。デモを見る

未知の脅威を検知

Falcon Sandboxは、独自のハイブリッド分析テクノロジーを使用して未知のゼロデイエクスプロイトを検出するので、競合他社のサンドボックスソリューションよりも多くのIOCを抽出します。ハイブリッド分析エンジンから抽出されたデータはすべて自動的に処理され、Falcon Sandboxレポートに統合されます。

Falcon Sandboxは、最先端のアンチサンドボックス検出を含む、回避防止テクノロジーを備えています。ファイルのモニタリングはカーネルで実行され、ユーザーモードのアプリケーションでは観察できません。マルウェアによって簡単に特定されるエージェントはなく、各リリースは継続的にテストされ、最も高度なサンドボックス検出テクニックを使用するマルウェアでも、Falcon Sandboxの検出はほぼ不可能という状態を確保しています。環境は、日時、環境変数、ユーザーの振る舞いなどによってカスタマイズできます。

関連する脅威の特定

攻撃から身を守る方法を知るには、攻撃者を理解する必要があります。マルウェアの背後に誰がいるかということについてのインサイトを提供するために、Falcon Sandboxはマルウェア検索を利用します。これは、マルウェアファイルがより大きなキャンペーン、マルウェアファミリー、または脅威アクターに関連しているかどうかを判断する独自の機能です。Falcon Sandboxは、サイバーセキュリティ業界で最大のマルウェア検索エンジンで自動的に検索を行い、数秒で分析を拡大してすべてのファイルを含めます。これによりアナリストは攻撃をより深く理解し、組織をより適切に保護するためにさらに多くのIOCを取得することができるため、重要な機能となります。

完全な可視性を実現

すべてのファイル、ネットワーク、メモリ、およびプロセスアクティビティに関する詳細なインサイトにより、攻撃ライフサイクル全体を明らかにします。どのレベルのアナリストも、読みやすいレポートにアクセスして、より効果的に自分の役割を果たすことができます。レポートからは脅威の優先順位付けと対応に関する実用的なガイダンスが得られるため、IRチームは脅威ハンティングを行い、フォレンジックチームはメモリキャプチャとスタックトレースをドリルダウンしてより深い分析が可能になります。Falcon Sandboxは、各種の実行可能ファイル、ドキュメントおよび画像形式、スクリプトおよびアーカイブファイルなど40種類を超えるファイルタイプを分析し、Windows、Linux、Androidをサポートしています。

より迅速な対応

セキュリティチームの対応は、Falcon Sandboxのわかりやすいレポート、アクションが可能なIOC、シームレスな統合により、より効果的で迅速になります。脅威のスコアリングとインシデント対応の概要により、即時のトリアージが実現し、CrowdStrike Falcon® MalQuery™とCrowdStrike Falcon® Intelligence™の情報とIOCを豊富に記載したレポートは、より良い意思決定を迅速に下すために必要なコンテキストを提供します。

Falcon Sandboxは、簡単なREST API、構築済みの統合、インジケーター共有形式のサポートを通じて統合されます。インジケーター共有形式には、Structured Threat Information Expression™(STIX)、OpenIOC、Malware Attribute Enumeration and Characterization™(MAEC)、Malware Sharing Application Platform(MISP)、XML/JSON(Extensible Markup Language/JavaScript Object Notation)などがあります。結果はSIEM、TIP、オーケストレーションシステムで得られます。

クラウドまたはオンプレミスの展開が利用できます。クラウドオプションでは即座に価値を実現でき、インフラストラクチャのコストが削減されますが、オンプレミスオプションでは、ユーザーは環境内でのみサンプルをロックダウンして処理できます。どちらのオプションにも、安全でスケーラブルなサンドボックス環境があります。

自動化

Falcon Sandboxは、未知の脅威の自動検出と分析を含む独自のハイブリッド分析テクノロジーを使用しています。ハイブリッド分析エンジンから抽出されたデータはすべて自動的に処理され、Falcon Sandboxレポートに統合されます。自動化により、Falcon Sandboxは月に最大25,000件のファイルを処理し、負荷分散を使用してより大規模に分散できるようになります。ユーザーは、設定をカスタマイズしてマルウェアの起動方法を判断する機能を通じて、制御を保持します。

クラウドストライクを使用して、マルウェア分析からさらに成果を得る方法をご確認ください。