フィッシングの定義

フィッシングとは、認証情報や機密情報を窃取する目的で、信頼できる人や組織になりすます詐欺です。Eメールがフィッシング攻撃として最も一般的ですが、フィッシング詐欺の種類によっては、テキストメッセージや音声メッセージを使用した攻撃もあります。

フィッシング攻撃の仕組み

典型的なフィッシング攻撃は、脅威アクターが、悪意のあるリンクを誰かがクリックすることを期待して大量のEメールを送信することから始まります。

そうした脅威アクターは、個人の犯罪者であろうと国家規模であろうと、そのようなメッセージが正当に見えるように作り上げます。フィッシングメールは、銀行、雇用主、上司からのものであるかのように見せかけたり、政府機関になりすまして情報を強制的に引き出す手法を使用したりします。

その目的には、ランサムウェアの展開、既存のアカウントの認証情報の窃盗、不正なアカウントを新たに開設するために必要な情報の取得、単純なエンドポイントの侵害などがあります。悪意のあるフィッシングリンクを1回でもクリックすると、こうした問題が発生する可能性があります。

フィッシング攻撃のテクニック

1. Eメールフィッシング

スピアフィッシング

スピアフィッシングは、特定の個人またはグループを標的とするフィッシング攻撃です。Helix Kittenとして知られるある攻撃者グループは、特定の業界の個人を調査してその人の興味を把握し、その個人にアピールするためにスピアフィッシングメッセージを作成します。被害者は、より価値のある目標に到達するための標的になっている可能性があります。たとえば、中堅レベルの財務スペシャリストが標的にされるのは、機密情報へのアクセスがより豊富な財務幹部のEメールアドレスが連絡先リストに含まれていることが理由である可能性があります。その上級幹部が、攻撃の次の段階で標的になるわけです。

Whale Phishing(ホエーリング)

ホエーリングはビジネスEメール攻撃(BEC)の1形態で、CEOやCFOなどの上級者を攻撃対象とするスピアフィッシングの一種です。ホエーリングでは通常、緊急である感覚を出すことで被害者に切迫感を与え、資金を送金したり、悪意のあるWebサイトに認証情報を共有したりさせます。

詳細

スピアフィッシングは特定の個人または組織に対する標的型攻撃ですが、一般的なフィッシングキャンペーンでは大量の人々に送信されます。スピアフィッシングとフィッシング

2. 音声フィッシング(ビッシング)

ビッシングは電話で実施されるフィッシング攻撃です。これらの攻撃では、場合により偽の発信者IDプロファイルを使用して、正当な企業や政府機関、慈善団体になりすまします。通話の目的は、銀行口座番号やクレジットカード番号などの個人情報を盗むことです。

3. SMSフィッシング(スミッシング)

スミッシングは、EメールではなくSMSメッセージを介して行われるフィッシング活動です。スミッシング攻撃により、ウイルスが直接ダウンロードされる可能性はほとんどありません。その代わりに、悪意のあるアプリやコンテンツをダウンロードするように誘惑するサイトにアクセスするよう、ユーザーを誘惑するのが通常です。

2024年版クラウドストライクグローバル脅威レポート

クラウドストライクのCounter Adversary Operationsチームによる最前線の調査に基づき、クラウドストライク2024年版グローバル脅威レポートではサイバー脅威の状況全体にわたる注目すべきテーマ、トレンド、イベントを取り上げています。

今すぐダウンロードフィッシングを認識する方法: 詐欺を指摘できますか?

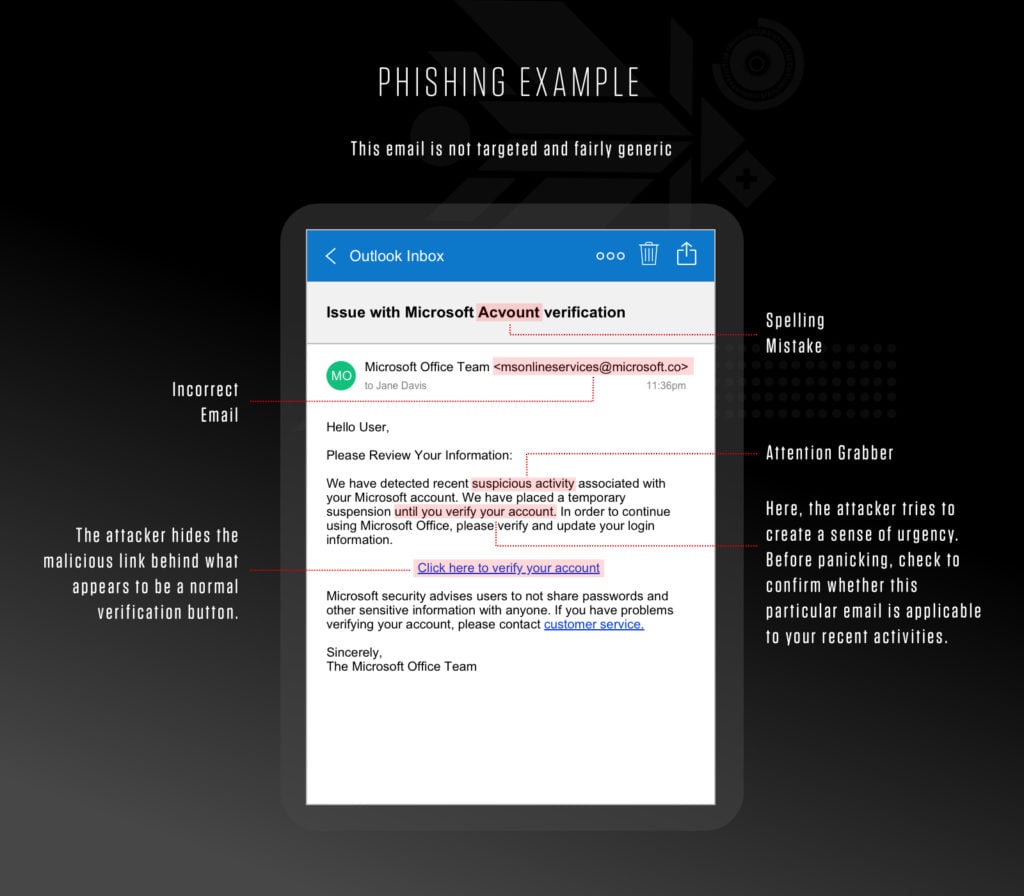

フィッシングメッセージには典型的な特性があり、簡単に認識できます。フィッシングEメールには通常、次の特徴が1つ以上含まれています。

- 機密の情報を要求する

- 異なるドメインを使用している

- ドメインと一致しないリンクを含む

- 無用な添付を含む

- 個人に宛てられていない

- 文章や文法がおかしい

- 受信者をパニックに陥れようとする

フィッシングEメール攻撃の例

詳細

2023年には、あらゆる種類のサイバー犯罪、特にフィッシングが過去最高の流行を迎えていますが、その中で、組織内のすべての人がフィッシング攻撃を特定し、事業と顧客の安全を維持するために積極的な役割を果たす能力を備えることが重要です。記事:フィッシング攻撃への意識向上トレーニングの実施方法

フィッシング詐欺で最もなりすましの多い組織

最もよく知られているフィッシング攻撃では、王室の一員が個人の銀行口座情報を要求するなどの、風変わりな主張がよくありますが、最新のフィッシング攻撃ははるかに洗練されたものになっています。多くの場合、サイバー犯罪者は、一般的な小売業者、サービスプロバイダー、政府機関などになりすまして、Eメールアドレス、電話番号、生年月日、家族の名前など、無害と思われる個人情報を引き出す場合があります。

フィッシング詐欺で最も多くなりすましの対象になっている組織を正確に評価するために、クラウドストライクのデータサイエンスチームは連邦取引委員会にFOIAリクエストを提出し、報告されたフィッシング詐欺の中で、上位50のブランドになりすました数とすべての米国連邦政府機関になりすました数を問い合わせました。

その結果を見ると、米国民がどのブランドや組織からのメールに最も注意する必要があり、その中のどれになりすましたフィッシング犯罪者が最も利益を上げているかが分かります。以下がそのトップ10のブランド/組織です。

- Amazon

- Apple

- 社会保障局

- Microsoft

- バンク・オブ・アメリカ

- ウェルズファーゴ

- AT&T

- FedEx

- コムキャスト

その他の組織としては、コストコ(11)、ウォルマート(12)、ホームデポ(18)などの小売業者や、UPS (14)などの宅配サービス会社もあります。

フィッシングを防止する方法

フィッシングメールを簡単に見分けることができるとお考えの場合でも、次の安全についてのヒントに従ってください。

- 従業員の意識向上トレーニング: 従業員は、フィッシングの試行の兆候を認識して常に警戒し、そのような試行があれば適切な企業セキュリティスタッフに報告するように訓練を受ける必要があります。

- ウイルス対策ソフトウェアの使用: マルウェア対策ツールはデバイスをスキャンして、フィッシングによってシステムに侵入するマルウェアを防止、検知、削除します。

- スパム対策フィルターの使用: スパム対策フィルターは、専門のセキュリティ研究者が作成した事前定義済みブラックリストを使用して、フィッシングメールを迷惑メールフォルダーに自動的に移動し、人為的エラーから保護します。

- 最新のブラウザとソフトウェアを使用: どのようなシステムやブラウザを使用しているかを問わず、常に最新バージョンを使用するようにしてください。以前は見られなかった新しい攻撃が日々登場する中、各企業は、フィッシング詐欺に対するより強力な防御を提供するために、自社ソリューションに絶えずパッチを適用して更新しています。

- スパムに返信しない: フィッシングEメールに返信すると、サイバー犯罪者はあなたのアドレスが有効であると知ることができます。そうすると、あなたのアドレスを優先リストの一番上に置いて、すぐにまた標的にするでしょう。

- 多要素認証(MFA)を使用する: フィッシング攻撃で被害者の認証情報が侵害された場合でも、MFAでは、機密性の高いアカウントにアクセスするために、電話に送信されるアクセスコードなどの第2レベルの検証を必要とします。

- Eメールを開かない: 受信トレイにフィッシングEメールがあると思われる場合は、それを開かずに適切なチャネルで報告してください。

フィッシングEメールを開くとどうなるか

フィッシングEメッセージは、通常は読むだけなら危険ではありません。ユーザーがリンクをクリックするか、ファイルをダウンロードしなければ、悪意のあるアクティビティが有効になりません。受信するすべての通信に注意を払うことが必要です。フィッシングはEメールを介して発生する場合が最も一般的であるとは言え、携帯電話、SMS、ソーシャルメディアを介しても発生する可能性があることに注意してください。

フィッシング攻撃の報告方法

ユーザーはフィッシング攻撃を防ぐことはできませんが、フィッシングEメールを認識したら報告することで、自分自身を保護し、侵害の進行を遅らせることができます。自分の役割を果たして良きインターネット市民になってください。フィッシングの報告先: [email protected]

クラウドストライクによるフィッシング攻撃からの保護

フィッシング攻撃からの保護は、上記の 防止のヒントに従うことから始まります。それでも、各組織は保護に役立つツールやサービスを持つことに大きな価値を見出しています。

自分の組織に適切なソリューションを見つけるのを、フィッシング被害にあうまで待つ必要はありません。CrowdStrike Falcon® Complete managed detection and response (MDR)は、専門家による管理、脅威ハンティング、監視、修復により、エンドポイント、ワークロード、アイデンティティの侵害を阻止します。