16のランサムウェアの例

ランサムウェアは、被害者の重要なファイルを暗号化し、アクセスを復元するために金銭(身代金)を要求するマルウェアです。身代金の支払いが行われると、ランサムウェアの被害者は暗号化解除キーを受け取ります。支払いが行われないと、悪意のあるアクターはダークウェブにデータを公開したり、暗号化されたファイルへのアクセスを永久にブロックします。

以下に、16の最新ランサムウェアの例を示し、攻撃がどのように行われるかを概説します。

- BitPaymer

- CryptoLocker

- DarkSide

- Dharma

- DoppelPaymer

- GandCrab

- Maze

- MedusaLocker

- NetWalker

- NotPetya

- Petya

- REvil

- Ryuk

- SamSam

- WannaCry

- Hive

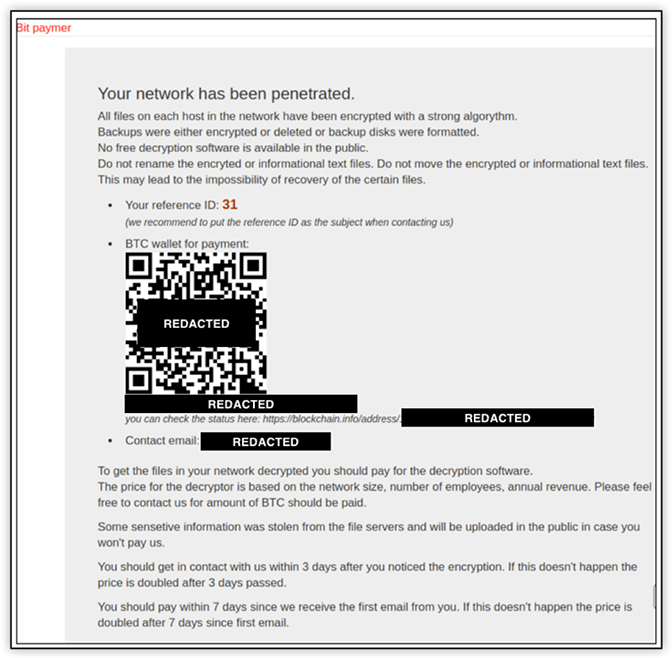

1. BitPaymer

CrowdStrike Intelligenceは、オリジナルのBitPaymerを、それが2017年8月に最初に識別されて以降ずっと追跡しています。最初のイテレーションでは、BitPaymerのランサムノートには、身代金の要求と、TORベースの支払いポータルのURLが含まれていました。支払いポータルには、「Bit paymer」というタイトルが、参照ID、Bitcoin(BTC)ウォレット、連絡先のEメールアドレスとともに記されていました。このポータルの例を以下に示します。

詳細情報 -> クラウドストライクによる完全なBitpaymer分析。

2. CryptoLocker

スクリーンロッカーは、2013年にCryptoLockerとして知られているランサムウェアグループが導入された後、事実上消滅しました。CryptoLockerランサムウェアは、100万件以上の感染を起こした大規模なGameover Zeusボットネットを使用した、いわゆるBusinessClubによって開発されました。このグループは、独自のランサムウェアを開発して、ボットネットの感染したシステムのサブネットに展開することにしました。被害者への身代金要求は比較的少額(100~300米ドルの金額)で、cashU、Ukashm、Paysafe、MoneyPak、Bitcoin(BTC)などのさまざまなデジタル通貨で支払うことができました。

3. DarkSide

DarkSideランサムウェアは、クラウドストライクが追跡したサイバー犯罪(eCrime)グループCARBON SPIDERに対応するRaaSオペレーションです。DarkSideオペレーターは、従来はWindowsコンピューターを狙っていましたが、近年はLinuxにも対象を広げており、パッチが適用されていないVMware ESXiハイパーバイザーを実行しているエンタープライズ環境を標的としたり、vCenter認証情報を窃盗したりしています。5月10日、FBIは、Colonial Pipeline社のインシデントにDarkSideランサムウェアが関与していることを発表しました。後日、Colonial Pipeline社のネットワークから約100 GBのデータが盗まれ、同社がDarkSide関連グループに身代金として約500万米ドルを支払ったことが報じられました。

4. Dharma

Dharmaは、2016年以来、サービスとしてのランサムウェア(RaaS)モデルで活動しています。このモデルでは、開発者が他の犯罪者にランサムウェアをライセンス供与または販売し、その犯罪者がマルウェアを使用して攻撃を実行します。Dharmaの関連グループは業界を区別してないようです。

クラウドストライクは、Dharmaの原作者が活動を停止する前の2016年にソースコードをリリースしたことを特定しました。この脅威アクターの離脱以降、Dharmaは、独立したらしい複数のアクターによって市場で販売されてきました。これらのアクターのうち2人は2019年に活動しており、少なくとも1人は2020年1月現在も活動しています。また、PhobosランサムウェアはDharmaに触発された可能性がありますが、PhobosのコードベースはDharmaとは別物のようです。

詳細情報 -> Dharmaランサムウェアの侵入方法

2024年版クラウドストライクグローバル脅威レポート

クラウドストライクのCounter Adversary Operationsチームによる最前線の調査に基づき、クラウドストライク2024年版グローバル脅威レポートではサイバー脅威の状況全体にわたる注目すべきテーマ、トレンド、イベントを取り上げています。

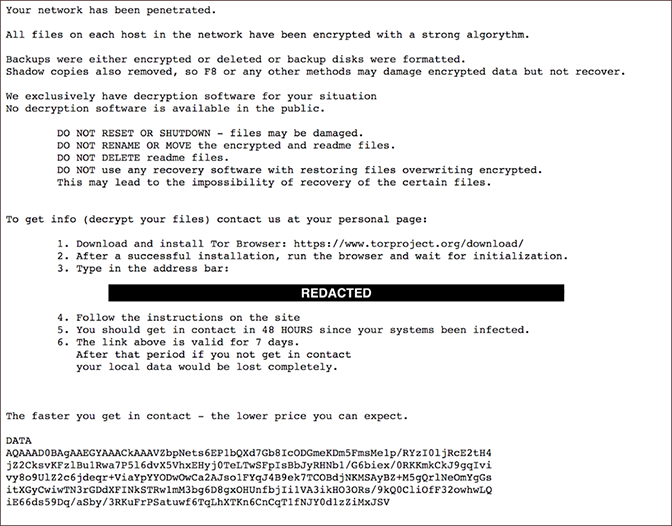

今すぐダウンロード5. DoppelPaymer

DoppelPaymerの最初の被害者は2019年に標的になりましたが、クラウドストライクは、2019年4月に遡る、マルウェアの初期ビルドを復元できました。この初期ビルドには、後の亜種で見つかった新機能の多くがなかったので、被害者に展開されたか、単にテストのためにビルドされたかは明らかではありません。

DoppelPaymerで使用されたランサムノートは、2018年の元のBitPaymerで使用されたものと似ています。このノートには身代金の金額は含まれていませんが、TORベースの支払いポータルのURLが含まれており、暗号化キーの識別にキーワードKEYを使用する代わりに、ノートでは、図4に示すようにキーワードDATAを使用しています。

詳細情報 -> DoppelPaymerの発生元と分析

6. GandCrab

GandCrabは、市場で最も発展し普及したランサムウェアファミリーの1つとして地位を確立してきました。ランサムウェア自体の開発は、PINCHY SPIDERとサイバーセキュリティリサーチコミュニティとのやり取りによってある程度推進されてきました。GandCrabには、ソーシャルメディアで公然と活動し、ランサムウェアについて報告しているリサーチコミュニティのメンバーに対する複数の参照が含まれています。

PINCHY SPIDERは、犯罪フォーラムの投稿で、ランサムウェアの成功を推進し続け、GandCrabインシデントの公開レポートについてよく自慢していました。2月に、PINCHY SPIDERはバージョン5.2のGandCrabをリリースしました。これは、以前のバージョンのGandCrabに対して開発された暗号化解除ツールの影響を受けず、実際、最新の暗号化解除ツールのリリースの前日に展開されました。

最近、PINCHY SPIDERはまた、リモートデスクトッププロトコル(RDP)とVNC(Virtual Network Computing)のスキルを持った個人や、企業ネットワークの経験があるスパマーに宣伝していることが確認されています。

詳細情報 -> PINCHY SPIDERが「ビッグゲームハンティング」のGandCrabを展開する方法

7. Maze

Mazeランサムウェアは、世界中の多くの業界にわたる組織を標的にしたマルウェアです。Mazeは、Maze開発者と組織のネットワークにMazeを展開するさまざまなグループとがその収益を共有する関連ネットワークを介して動作すると考えられています。Mazeオペレーターはまた、あるネットワークのアセットを利用して、他のネットワークにラテラルムーブメントしたことでも評判を得ています。

詳細情報 -> クラウドストライクによるMazeランサムウェアに対する技術分析

詳細情報

過去数年にわたる爆発的な成長によって、違った風に見えているかもしれませんが、ランサムウェアは、どこからともなく現れたものではありません。ランサムウェアがどのようにして長年にわたって攻撃者の巧妙な武器に進化してきたかの概説を理解してください。ランサムウェアの歴史を読む

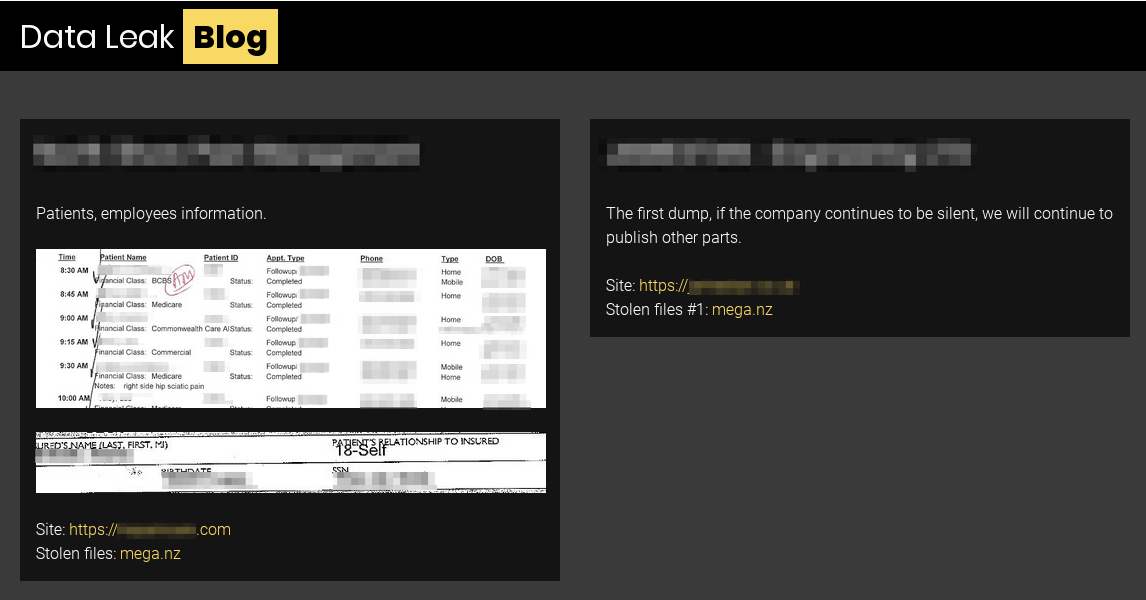

8. MedusaLocker

MedusaLockerは、2019年10月初頭に最初の感染報告があったランサムウェアファミリーです。2020年1月に、Akoという名前のMedusaLockerの派生が確認されました。Akoは、RaaSモデルを促進するためのTor非表示サービスの使用をサポートするように更新されています。Akoバージョンのマルウェアのオペレーターは、それ以降、DLS(以下参照)を実装しています。

詳細情報

詳細なホワイトペーパー「Download: Ransomware Defense: The Do’s and Don’ts(ダウンロード:ランサムウェア防御:注意事項)」をダウンロードして、どのランサムウェア防御アプローチが最も効果的かを特定してください。

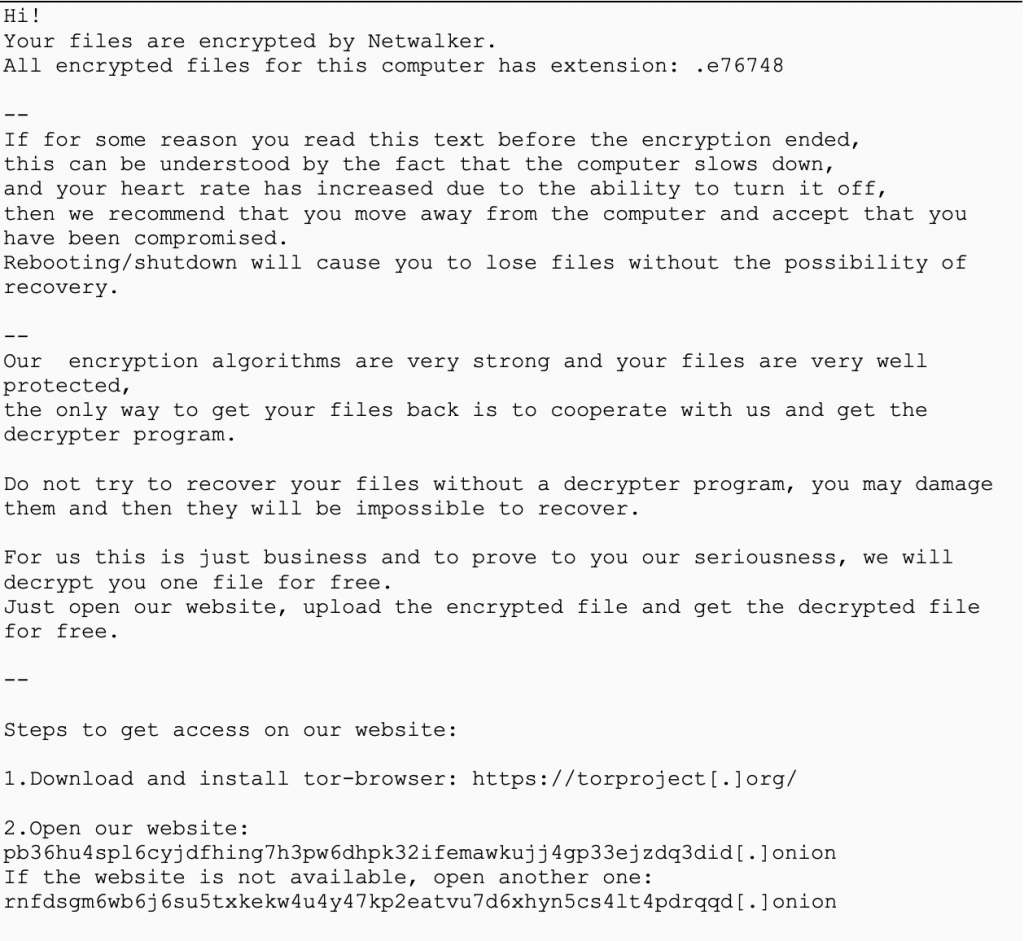

9. NetWalker

NetWalkerは、C++で作成されたランサムウェアであり、CIRCUS SPIDERと指定されたグループに所属しているユーザーによって、フォーラムでサービスとしてのランサムウェア(RaaS)として広告されます。

NetWalkerは、ネットワーク共有がマッピングされている、ローカルシステム上のファイルを暗号化し、追加共有のネットワークを列挙して、被害者のシステム上の全ログインユーザーからのセキュリティトークンを使用してそれらへのアクセスを試みます。

以下に、ランサムノートの例を示します。

詳細情報 -> Netwalkerランサムウェアインテリジェンスレポートのダウンロード

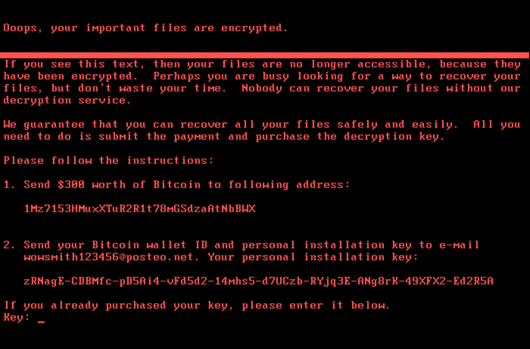

10. NotPetya

NotPetyaは、Petyaのランサムウェア亜種であり、複数の国に急速に浸透するシステムで2017年に初めて検知されました。このランサムウェアのファミリーに関して特にたちが悪いのは、組織の他のシステムを暗号化するためにラテラルムーブメントを迅速に行えるようにするステルス増殖手法を利用している点です。NotPetyaのランサムノートでは、感染したマシンごとに300米ドルを要求しています。

詳細情報 -> NotPetyaの技術分析

11. Petya

2016年に検知されたは、マスターファイルテーブル(MFT)とマスターブートレコード(MBR)を暗号化し、ドライブにまったくアクセスできないようにするもので、多くの場合、Mischaという別のエクスプロイトで起動されます。そのため、Petyaに、MFTまたはMBRへのアクセスに必要な権限が欠落している場合は、Mischaが1つずつできます。

12. REvil

2019年12月9日に、PINCHY SPIDERのサービスとしてのランサムウェア(RaaS)REvilのベンダーが、アンダーグラウンドフォーラムに被害者のデータを漏洩させる脅威を投稿しました。このグループまたは関連グループがこのように脅迫していることをCrowdStrike Intelligenceで確認できたのはこれが初めてで、米国ベースの管理対象サービスプロバイダー(MSP)および中国ベースのアセット管理会社での侵害で稼げなかったことに対して不満を抱えているようでした。そのとき以来、PINCHY SPIDERの関連グループは、80以上の被害者のデータを投稿しています。

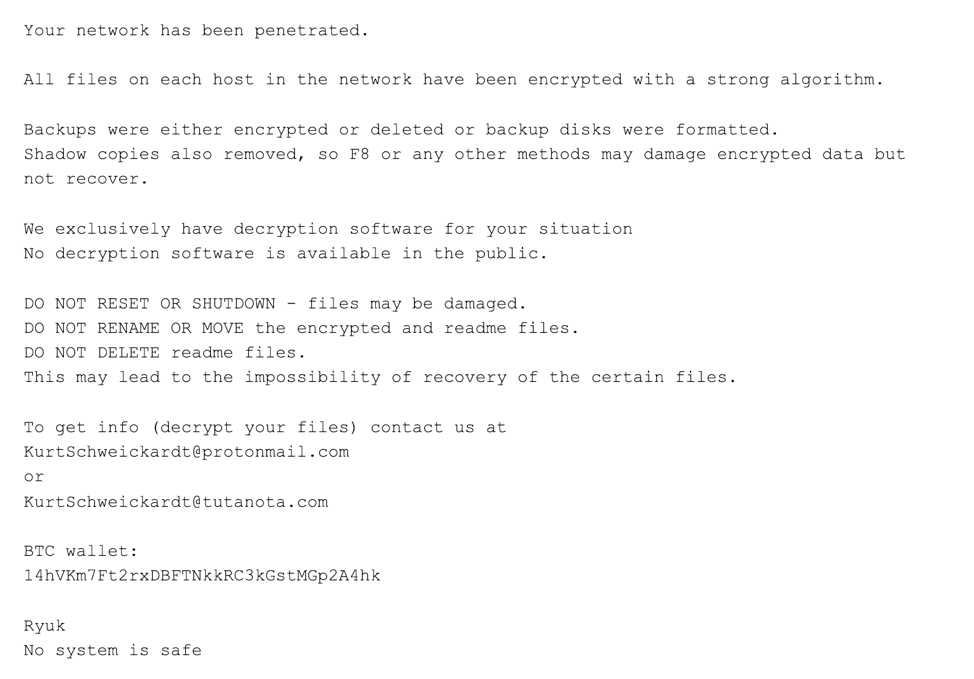

13. Ryuk

Ryukは、特にエンタープライズ環境を標的にするために使用されます。RyukとHermesランサムウェアのバージョン間のコード比較により、RyukはHermesのソースコードから派生し、そのリリース以来着実に開発が進められてきたことがわかります。Hermesは、フォーラムでの販売と複数の脅威アクターでの使用が確認されているコモディティランサムウェアです。ただし、RyukはWIZARD SPIDERでしか使用されておらず、Hermesとは異なり、エンタープライズ環境を標的にするためにのみ使用されています。

以下に、Ryukのランサムノートの例を示します。

詳細情報 -> Ryukの技術分析

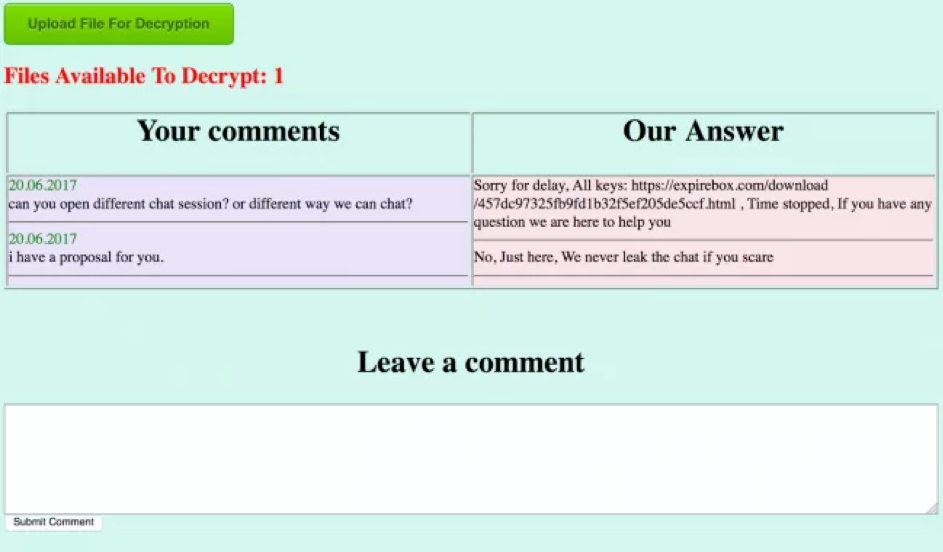

14. SamSam

サイバー攻撃者BOSS SPIDERによって開発および運用されているSamSamは、パッチが適用されていないサーバー側ソフトウェアを利用して環境に侵入することが確認されています。最も注目すべきことは、SamSamがジョージア州アトランタ市に対する2018年のランサムウェア攻撃の背後に潜んでいたことです。この攻撃により、8,000人の市職員がコンピューターを失い、市民は駐車料金、水道料金、駐車違反切符を支払うことができませんでした。

以下は、身代金が支払われた後のSamSamオペレータとのやり取りの一例です。やり取りでは通常、被害者が復号化キーをダウンロードするためのURLが知らされます。

詳細情報 -> SamSamから得た教訓

15. WannaCry

WannaCryは、WCry、WanaCrypt、またはWannaとも呼ばれており、2017年5月の大規模な攻撃活動で明らかになり、世界中の組織に影響を与えました。WannaCryは、ファイルの共有を可能にするEternalBlueと呼ばれるMicrosoft Windowsエクスプロイトを使用して医療機関や公益事業会社を標的にすることで、ランサムウェアが拡散されるようにします。

詳細情報 -> クラウドストライクによるWannaCryの技術分析

専門家からのヒント

こうした実例、さまざまな持続的標的型攻撃(APT攻撃)で使用されている高度な戦術、およびそれらを検知するためにできることをご覧ください。視聴する

16. Hive

Hiveは、あらゆる種類の企業や組織を標的とするサービスとしてのランサムウェア(RaaS)プラットフォームですが、医療機関を狙うことでよく知られています。2022年4月、HiveはPass-the-Hash手法を利用して、多数のMicrosoftのExchange Serverユーザーを標的とした攻撃を調整しました。エネルギー、金融サービス、非営利団体、医療などの分野が影響を受けました。

Hiveは、ProxyShellとして知られるMicrosoftのExchange Server内の脆弱性を利用しましたが、Microsoftは迅速にパッチを適用することができました。それにもかかわらず、攻撃者は既にExchange Serverに悪意のあるコードの実行に使用されるバックドアWebスクリプトを仕掛けていました。そして、Pass-the-Hashを介してシステムを制御し、Mimikatzを使用してNTLMハッシュを盗み出しました。最終的に、Hiveはサーバーを偵察し、データを収集し、ランサムウェアのペイロードを展開しました。

2023年1月26日、米国司法省は、これまでに世界中で1,500件以上の犠牲者を出している悪名高いRaaSグループ「Hive」の活動を妨害したと発表しました。同省の職員は、Hiveに属するバックエンドサーバーを押収する裁判所命令を受けました。ガーランド(Garland)司法長官は、グループが活動を掌握している間、ランサムウェア攻撃は依然として活発であり、組織は脅威に対して真剣に対処する必要があると述べました。