ランサムウェアからの回復計画の準備の重要性

ランサムウェア攻撃は、データを暗号化し、被害者に「身代金」あるいは支払いを要求するようなコンピューターシステムの犯罪的侵入です。犯罪者は、マルウェアの一種であるランサムウェアを使用し、データをロックした上でアクセス条件を伝えます。身代金を支払わないと、犯罪者がデータを漏らしたり、ファイルへのアクセスが永久にブロックされたりすることがよくあります。ただし、支払っても確実に解法されるとは限りません。

ランサムウェアからの回復計画とは

ランサムウェアからの回復計画は、ランサムウェア攻撃に対処するためのプレイブックであり、インシデント対応チーム、コミュニケーション計画、データを回復して脅威に対処するための段階的な手順が含まれています。攻撃中は時間が最も重要であり、ファイルを回復し、金銭および資産の壊滅的な損失を回避するためには、迅速な対応が不可欠です。

ランサムウェアからの回復計画を準備しなければどうなるか

ランサムウェアの場合、計画を準備しておかないということは問題発生の準備をしているようなものです。攻撃への対応に時間がかかるほど、データ、ビジネス、信頼を失う可能性が高くなります。2022年のIBMの調査では、次のことが分かりました。

- ランサムウェア攻撃の平均コストは454万ドル

- 攻撃を特定して封じ込めるまでにかかった平均時間は326日

- ランサムウェア攻撃の影響を受けた中小企業の50%が、1か月以内に利益を喪失

ランサムウェアからのデータ回復の5段階

ランサムウェア攻撃から回復する最善の方法は、攻撃が発生する前に防ぐことです。ただし、侵害が発生してしまったら、回復するための措置を直ちに講じる必要があります。そのアプローチと有効性は、ランサムウェアのタイプ、変種、攻撃の固有のコンテキストに応じて異なります。ランサムウェア攻撃を受けた後でデータを復元するには、どのような手順を取れば良いでしょうか。

1. インシデント対応(IR)計画を設定する

効果的な対応は、計画を立てることから生まれます。計画がなければ、方向を見失い、回復が遅れます。計画では、即時の復旧手順と、さらなる攻撃を防ぐための長期的な予防措置の両方の概略を定めることが必要です。最小限、以下の内容が必要です。

- 攻撃を理解するための、侵害されたシステムからのログデータ収集などの初期アクション

- IT、セキュリティ、法務などの内部利害関係者と、法規制当局、顧客、インシデント対応会社などの外部利害関係者を特定したコミュニケーション計画

- 法的な要件 — 米国の47の州はいずれも、何らかのデータ侵害の通知義務を課しています。

- 影響を受けた業務機能の維持もしくは再開の手順の概略定義

- 調査を開始する手順の提供、監視の要件の概説、攻撃から修復する方法の議論

- セキュリティの長期的な計画と改善を実施するための戦略的レビュープロセスの概要

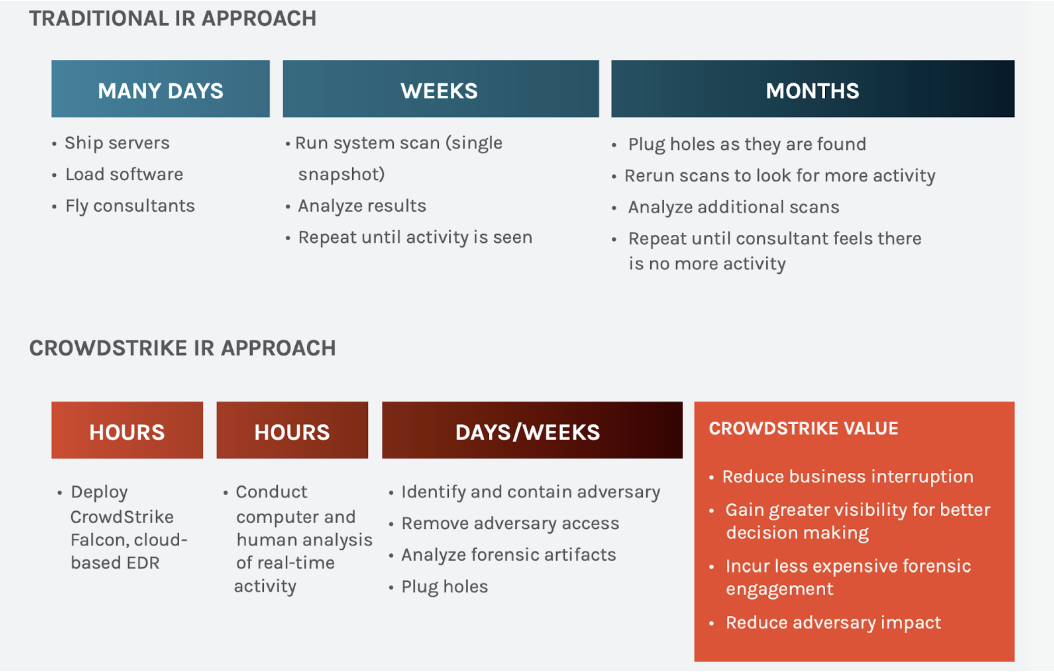

クラウドストライクは、ランサムウェア攻撃への対応能力に自信があります。従来のIRアプローチは、数週間から数か月の時間軸で機能します。当社の場合は数時間あるいは数日で対応します。

2. 攻撃スタイルの特定とシステムの隔離

インシデントを特定したら、IR計画の実行に移ります。

- 一時停止: 最初に攻撃の性質を理解するのではなく、被害者が慌てて感染したシステムを切断することがよくあります。攻撃者がすでにバックドアを準備していて、応答に気づいて振る舞いを修正してしまう可能性があります。行動に移す前に状況をよく理解してください。

- 評価: ログデータを収集して、犯罪行為を理解し、侵入方法を確認します。感染したマシン、ランサムウェアのタイプ、犯罪者がどのようにアクセスし得たかを特定します。

- 隔離: 攻撃のタイプを特定できたら、ランサムウェアの拡散を防ぐために脆弱なシステムと影響を受けたシステムをすべて分離します。

3. 何はともあれバックアップ

データのバックアップがなければ、ランサムウェア攻撃が発生すると完全な機能停止に陥ることがよくあります。このために身代金を払う羽目になるケースが多いのです(ただし、復旧が保証されているわけではありません)。バックアップは、一般的に最も迅速で信頼性の高いリカバリ方法です。その効果的な方法と戦略は以下のとおりです。

- バックアップを隔離し、攻撃に対する安全を確保する。

- 増分バックアップを使用して、攻撃中にもデータが失われないようにする。

- 上書きされないストレージを使用する。こうしておくことで、影響を受けたデータの回復可能なバージョンが常に得られるようにする。

- 複数のタイプのバックアップを実施して回復性を高める。

- 定期的なレビューを実施し、重要なデータとビジネスプロセスが適切な場所にバックアップされていることを確認する。事業の運営に必要なものは、バックアップしておく。

- 業務が分単位で開始できるよう、バックアップのインフラを整える。コストはかかるが、プライマリプロダクションセンターのミラーバージョンを持っておけば、壊滅的な攻撃があってもビジネスを継続できる。

どの方法を取るにせよ、バックアップの確認をしておくことは必要です。これはIR計画やセキュリティの準備には必然的に含まれる部分です。有効性を一度も確認したことがなければ、データが正しく保管されているかどうか確信を持てません。

4. データ回復ソフトウェアや復号化ツールの使用

前述のように、データの回復はバックアップによるのが最適です。しかし、暗号化されたデータを回復するためには、他にも以下のような方法があります。

- オペレーティングシステムのツール:Windows 10のようなOSには、回復ツールが組み込まれています。Windowsのシステム回復ユーティリティを使用すると、以前に設定した回復ポイントまで設定を復元できる場合があります。しかし、現在のランサウムウェアには、そのようなアプリケーションの無効化や破壊をするものも多くあります。

- データ回復ソフトウェア:さまざまなサードパーティのツールが存在し、ストレージデバイスから破壊されたデータを抽出したり、影響を受けたファイルを復旧したりできます。こうしたソフトウェアの効果は、システムに影響を与えたランサムウェアのタイプにより変わります。新しいランサムウェアの場合には、ソフトウェアが機能しない可能性が高くなります。

- 復号化ツール:ランサムウェアの種類によっては、セキュリティ研究者がすでに暗号化アルゴリズムを破っている可能性があります。復号化ツールは、アルゴリズムを使用して暗号を解読し、データのロックを解除します。

5. セキュリティ対策の追加

回復が可能であるとしても、準備して予防することが重要です。セキュリティを強化することが、ランサムウェア侵害による壊滅的な影響を回避するための最良の方法です。以下のようなアクションを推奨しています。

- 二要素認証(多要素認証もしくはMFAとも言う):ネットワークへのリモートアクセスには、常にMFAを必須とするようにすべきです。SMSやソフトトークンなどの帯域外認証方法は一般的で、ユーザーに広く受け入れられており、スマートフォンの普及により比較的容易に実装できます。

- デフォルトパスワードの変更:最も単純な攻撃の1つは、ベンダーが出荷時に設定しているデフォルトのパスワードを使うことです。この脆弱性はIoT(モノのインターネット)デバイスについてよく言われますが、攻撃の範囲はもっと広い範囲に及びます。デフォルトのパスワード、特にハードウェアデバイス(Wi-Fiルーターなど)のパスワードをそのままにしておくと、重要なデータに直接アクセスできる状態になってしまいます。既定アカウントやビルトインアカウントを含むすべてのユーザーのパスワードを強力なものにするよう、特に注意する必要があります。

- 一元化されたログ記録を実装する:確実なログの集計と保持により、対応者が特定のイベントを関連付け、インシデントのタイムラインを作成できるよう支援することで、データ侵害の調査をサポートできます。ログデータを、時間同期され、簡単に検索できる保護された一元化されたシステムに保存します。定期的なログ分析を実行し、侵入の机上演習によりロギングプロセスのストレステストを行うためのリソースを割り当てます。

- Microsoft Active Directory(AD)を注意深く監視する:攻撃者は、ADの構成を基に攻撃パスを特定し、特権認証情報を取得して、ターゲットネットワークに深く入り込むことができます。主要なADコンポーネントを保護すれば、ほとんどの攻撃を防ぐことができます。クラウドストライクのADセキュリティアセスメントは、インフラストラクチャの保護に役立つ推奨事項を提供します。

- サイバーセキュリティトレーニングを実施する:完全なIR計画の役割、責任、およびステップに取り組むことで、チームは行動に備え、計画の弱点をすばやく特定できるようになります。脅威ハンティングとインテリジェンスに関するクラスを設けることを検討してください。侵入の試みとアクティビティを検知する、プロアクティブなアプローチを確保するためです。

クラウドストライクのランサムウェア対策ソリューション

ランサムウェア攻撃に直面しているということは、圧倒されるように感じる状況で、簡単な答えはありません。リスクは深刻になものになり得ます。最悪の事態に直面しているときには、数週間や数か月ではなく、数時間や数分のうちに結果を出せる、徹底的に働くパートナーを望むでしょう。クラウドストライクは、あらゆる規模の組織がランサムウェア攻撃を防止し、回復するのを支援します。

詳細

クラウドストライクのソリューションの詳細と、ランサムウェア攻撃の防止と保護にどのように役立つかをご覧ください。「Prevent Ransomware Attacks with CrowdStrike’s Solutions(クラウドストライクのソリューションでランサムウェア攻撃を防止する)」