クラウドストライク、ウクライナ側を支持するDoS攻撃において 侵害されたDockerハニーポットの使用を確認

クラウドネイティブのエンドポイント、クラウドワークロード、アイデンティティ、データ保護のリーダー、CrowdStrike(NASDAQ: CRWD)の日本法人であるクラウドストライク 株式会社(本社:東京都港区、以下クラウドストライク)は本日、ウクライナ側を支持するDoS攻撃に使用されている侵害されたDockerハニーポットに関する詳細情報をブログで紹介します。

- 破壊的ツールをデプロイする目的で、コンテナおよびクラウドベースのリソースが悪用されています。この侵害されたインフラストラクチャが使用されると、ロシア政府、ロシア軍、ロシアの民間人を標的とする敵対的な活動に意図せず参加している組織にも幅広い影響が及びます。

- ロシア、ベラルーシ、リトアニアのウェブサイトをサービス拒否(DoS)攻撃の標的とする2つの異なるDockerイメージを実行するために、Docker Engineのハニーポットが侵害されました。

- これら2つのDockerイメージの標的リストは、ウクライナ政府の支援を受けるウクライナIT軍(UIA)により共有されたとされるドメインと重複しています。

- この2つのイメージは150,000回以上ダウンロードされましたが、CrowdStrike Intelligenceは、このダウンロードのうちのいくつが侵害されたインフラストラクチャを起源としているか、評価できていません。

- CrowdStrikeの顧客は、CrowdStrike Falcon Cloud Workload Protectionモジュールでこの脅威から保護されます。

2022年2月27日から3月1日の間に、ロシアとベラルーシのウェブサイトを標的とするサービス拒否(DoS)攻撃で、2つの異なるDockerイメージの実行を目的としてDocker Engineのハニーポットが侵害されたことが確認されました。これら2つのDockerイメージの標的リストは、ウクライナ政府の支援を受けるウクライナIT軍(UIA)により共有されたとされるドメインと重複しています。UIAは以前、メンバーを招集して分散型サービス拒否(DDos)攻撃をロシアの標的に対して実行したことがあります。

政府、軍、民間のウェブサイトに対して破壊的攻撃を意図せず実行するように仕向けられた組織に対し、ロシア連邦を支持する攻撃者による報復活動が発生するリスクがあります。

公開されたDocker Engineを介した最初の侵害

ハニーポットは公開されたDocker Engine API経由で侵害されました。この誤って構成されたコンテナエンジンに影響を及ぼす手法は、LemonDuckやWatchDogでも使用されており、日和見的な活動でよく使用される手法です。

技術的解析

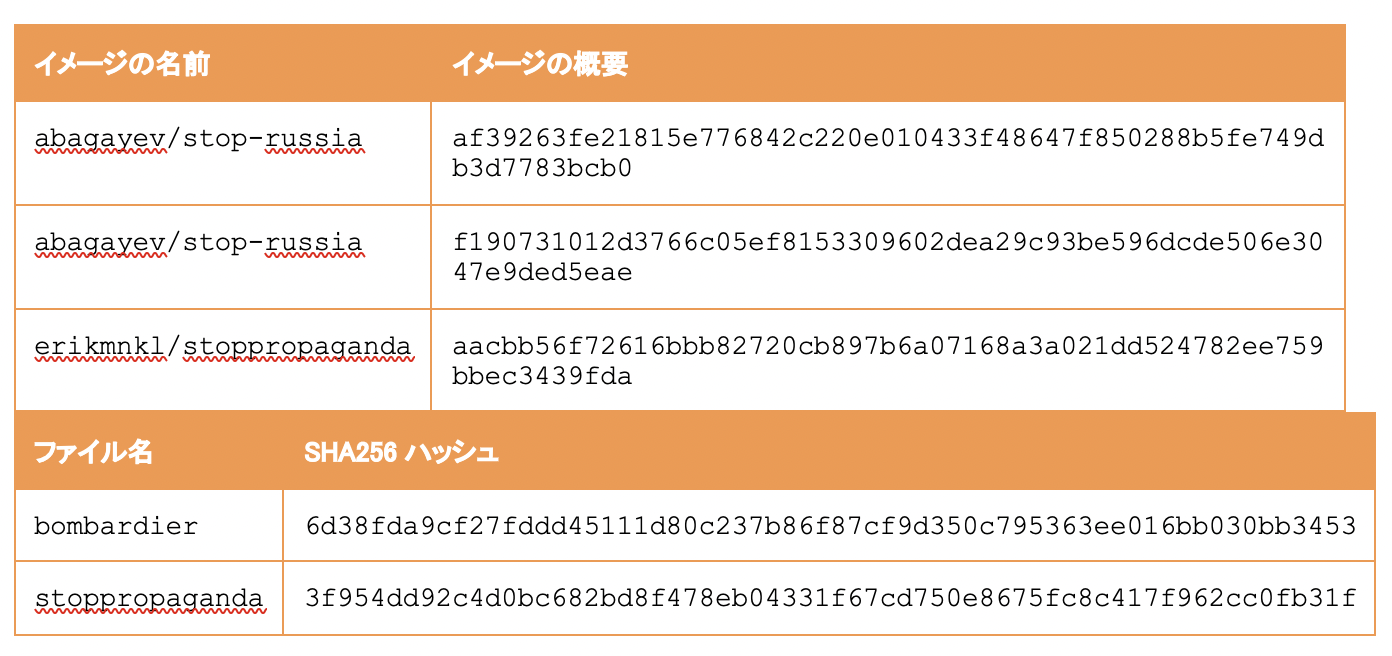

abagayev/stop-russiaと呼ばれる最初に観測されたDockerイメージは、Docker Hub上でホストされています。このイメージは100,000回以上ダウンロードされましたが、このダウンロードのうちのいくつが侵害されたインフラストラクチャを起源としているかは、CrowdStrike Intelligenceは評価できていません。このDockerイメージには、bombardierという名前のGoベースのHTTPベンチマークツールが含まれており、ウェブサイトのストレステストを実行するHTTPベースのリクエストを使用する次のSHA256ハッシュ、

6d38fda9cf27fddd45111d80c237b86f87cf9d350c795363ee016bb030bb3453

を持ちます。この事例では、Dockerイメージをベースとする新しいコンテナが作成されたときに自動的に開始されるDoSツールとして、このツールが悪用されました。開始されると、標的選択ルーチンがハードコードされた標的リストからランダムなエントリを選択します。このDockerイメージの後発バージョンはそれとは異なり、標的リストの最初の24のエントリからいずれか1つを現在時刻に基づき選択します。

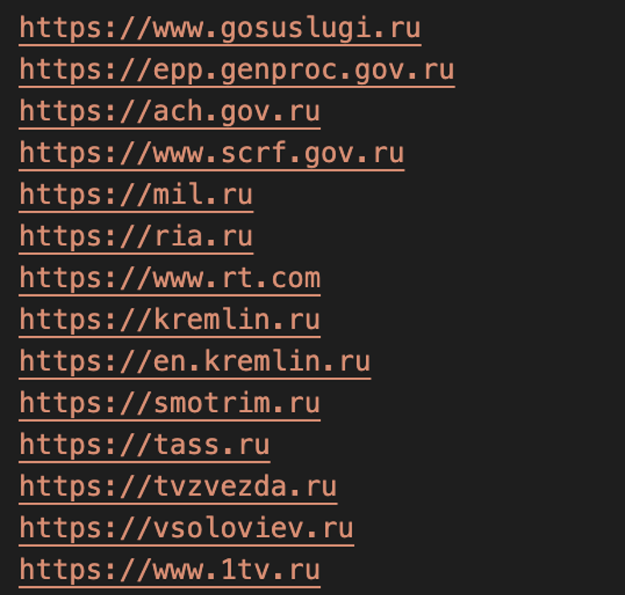

図1.標的にされたウェブサイトの抜粋

デプロイされたイメージは2022年3月1日に一度更新されました。このイメージの2つのバージョン間での最も重大な差は、標的リストが拡張されたことです。標的リストには、政府、軍事、メディア、金融、エネルギー、小売、鉱業、製造業、化学、生産、技術、広告、農業、輸送、政党といったロシアのウェブサイトが含まれます。また、2022年3月1日には、メディア、小売、政府、軍事分野のベラルーシのウェブサイトがこの標的リストに追加されました。CrowdStrike IntelligenceはDocker APIとのインタラクションにおけるタイムラインがかなり重複していることから、このDockerイメージをデプロイする活動が自動化されたものに違いないと見ています。この評価は、類似したタイムラインを示している3つの別個のインシデントに基づき、中信頼度でなされています。

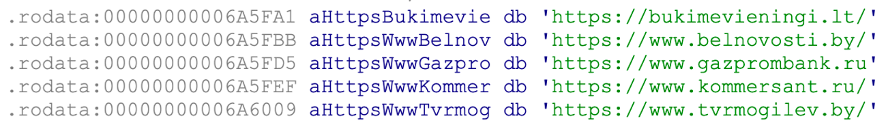

2番目のDockerイメージにはerikmnkl/stoppropagandaという名前が付けられています。このイメージは、Docker Hubから50,000回以上ダウンロードされています。こちらの場合でも、ダウンロードのうちのいくつが侵害されたマシンを起源としているかは不明です。このイメージには、stoppropagandaという名前のカスタムのGoベースのDoSプログラムが含まれており、HTTP GETリクエストを標的ウェブサイトのリストに送信してウェブサイトをリクエストでオーバーロードさせる以下のSHA256ハッシュを持ちます。

3f954dd92c4d0bc682bd8f478eb04331f67cd750e8675fc8c417f962cc0fb31f

この攻撃も、ロシアとベラルーシの同様の部門のウェブサイト(政府、軍事、エネルギー、鉱業、小売、メディア、金融)を標的としており、3つのリトアニアのメディアウェブサイトも攻撃の被害を受けました。

図2.標的にされたウェブサイトの抜粋

CrowdStrikeの検知

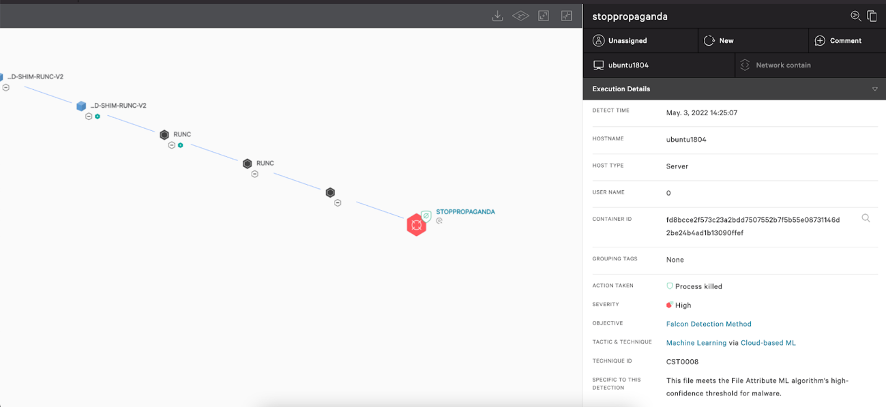

CrowdStrike Falcon®プラットフォームは、ランタイム保護とクラウド機械学習モデルを使用して、あらゆる悪用後のアクティビティから顧客を保護します。図3からわかるように、erikmnkl/stoppropagandaイメージによる悪意あるDoSプロセスは、Falconのクラウドベースの機械学習モデルにより、Falcon Sensor for Linuxがインストールされたホスト上でDockerコンテナが実行されるタイミングで停止させられています。

図3.今回の悪意あるプロセスを停止させる、CrowdStrikeのクラウドベースの機械学習モデル

評価

これら2つのDockerイメージの標的リストは、ウクライナ政府の支援を受けるUIAにより共有されたとされるドメインと重複しており、UIAは過去にそのメンバーを招集してロシアの標的に対してDDoS攻撃を実行したことがあります。CrowdStrike Intelligenceは、ウクライナ側を支持するDDoS攻撃を支援する目的で、これらの攻撃者がハニーポットを侵害したに違いないと評価しています。この評価は、標的にされたウェブサイトに基づき高信頼度でなされています。

CrowdStrike Intelligenceの信頼度の説明

高信頼度:複数のソースからの高品質な情報を基に判断されています。判断の裏付けとなるソース情報の質と量に対する高い信頼度は、評価が絶対的に正確であることや、事実情報であることを示すものではありません。判断に誤りがある可能性はわずかながら存在します。

中信頼度:確かな筋からの妥当な情報を基に判断がなされていますが、量や裏付けが不十分であり、高信頼度の保証ができません。この信頼度レベルは、さらなる情報が利用可能になるまで、あるいは情報の裏付けがなされるまでに、判断に誤りが含まれる可能性が少なからずあることを示します。

低信頼度:ソースの信ぴょう性が不明である状況、情報の断片化や裏付け不足が著しく、確度の高い分析的推測を行えない状況、ソースの信頼性がテストされていない状況で判断がなされています。情報の裏付けのため、あるいは既知のインテリジェンスのギャップを埋めるために、さらなる情報が必要です。

侵害の痕跡(IOC)

Snort

以下のSnortルールを使用して、erikmnkl/stoppropagandaから送信されるHTTPリクエストを検出できます。

alert tcp $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS (msg:"Detects DoS HTTP request sent by erikmnkl/stoppropaganda tool"; flow:to_server, established; content:"Mozilla/5.0 (Windows NT 10.0|3B| Win64|3B| x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.102 Safari/537.36"; http_header; content:"GET"; http_method; classtype:trojan-activity; metadata:service http; sid:8001951; rev:20220420;)

※この資料は、米国時間2022年5月4日に発表されたCrowdStrikeのブログの抄訳です。

CrowdStrikeについて

CrowdStrike Holdings Inc.(Nasdaq:CRWD)は、サイバーセキュリティのグローバルリーダーであり、エンドポイント、クラウドワークロード、アイデンティティ、データを含む企業におけるリスクを考える上で重要な領域を保護する世界最先端のクラウドネイティブのプラットフォームにより、現代のセキュリティを再定義しています。

CrowdStrike Falcon®プラットフォームは、CrowdStrike Security CloudとワールドクラスのAIを搭載し、リアルタイムの攻撃指標、脅威インテリジェンス、進化する攻撃者の戦術、企業全体からの充実したテレメトリーを活用して、超高精度の検知、自動化された保護と修復、精鋭による脅威ハンティング、優先付けられた脆弱性の可観測性を提供します。

Falconプラットフォームは、軽量なシングルエージェント・アーキテクチャを備え、クラウド上に構築されており、迅速かつスケーラブルな展開、優れた保護とパフォーマンス、複雑さの低減、短期間での価値提供を実現します。

CrowdStrike: We Stop Breaches

詳細はこちら: https://www.crowdstrike.jp/

ソーシャルメディア: Blog | Twitter | LinkedIn | Facebook | Instagram

無料トライアル: https://www.crowdstrike.jp/try-falcon-prevent/

© 2022 CrowdStrike, Inc. All rights reserved. CrowdStrike、Falconのロゴ、CrowdStrike Falcon、CrowdStrike Threat Graphは、CrowdStrike, Inc.が所有するマークであり、米国および各国の特許商標局に登録されています。CrowdStrikeは、その他の商標とサービスマークを所有し、第三者の製品やサービスを識別する目的で各社のブランド名を使用する場合があります。