Eメールスプーフィングとは

Eメールスプーフィングは、送信者アドレスを偽造したEメールを使用して企業を標的とするサイバー攻撃の一種です。受信者は送信者とされる人物を信頼しているため、Eメールを開いて、悪意のあるリンクや添付ファイルなどのコンテンツを操作する可能性が高くなります。

Eメールスプーフィングの目的

フィッシング

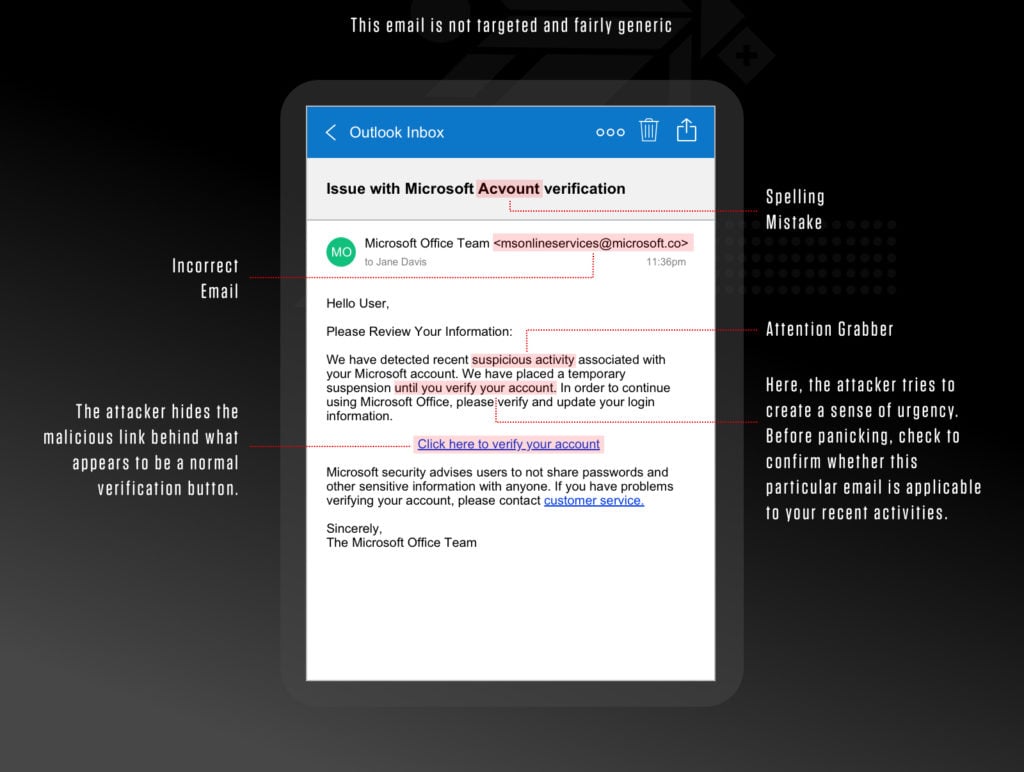

ほとんどのEメールスプーフィングの試みは、フィッシング攻撃につながります。フィッシングメールは、銀行、雇用主、上司からのものであるように見せかけたり、政府機関になりすまして情報を強制的に引き出す手法を使用したりします。

ハッカーは、既存のアカウントの認証情報を盗んだり、ランサムウェアを展開したり、新しい不正なアカウントを開設するのに十分な情報を取得したりする可能性があります。

Expert Tip

Eメールのスプーフィングとフィッシングの違い

スプーフィングされたEメールはフィッシング攻撃の入り口になります。フィッシングEメールは、偽造された送信者アドレスが含まれている場合にのみ、スプーフィングされたEメールとして分類されます。

アイデンティティの隠蔽

スプーフィングされたEメールは匿名です。ハッカーは、スプーフィングされたEメールを使用してアイデンティティを隠し、信頼できる組織や個人からのものであるように見せかけることで、事前にユーザーの信頼を得ることがあります。

スパムフィルターの回避

ハッカーは、Eメールスパムフィルタリングを回避する手段として、スプーフィングされたEメールを使用します。スプーフィングされたEメールはスパムフィルターで検出される可能性が低く、通常、普段受け取るEメールのように見えます。

アイデンティティの窃盗

スプーフィングされたEメールが信頼できるように見えると、多くの無防備なユーザーが個人情報や認証情報をハッカーに送信してしまいます。例えば、ハッカーが医療情報やアイデンティティの確認を要求する場合があります。

Eメールスプーフィングの仕組み

Eメールスプーフィングは、送信者のアカウントをハッキングするものではありません。Eメールがその送信者から送信されたかのように見せるだけです。違いとして、送信者のアカウントが実際にハッキングされた場合、攻撃者はその連絡先にアクセスしたり、アカウントを使用してスパムを送信したりできるため、Eメールレピュテーションが低下します。Eメールレピュテーションは、Eメールの到達率に影響を与える指標です。

Eメールスプーフィング攻撃は、簡易メール転送プロトコル(SMTPサーバー)とOutlookやGmailなどのEメールプラットフォームを使用して実行されます。攻撃者は、メッセージヘッダー内のフィールド(FROM、REPLY-TO、RETURN-PATHフィールドなど)を変更します。

これはEメールの進化方法が原因で可能になりました。TO、FROM、BCCフィールドを含むメッセージヘッダーは、メッセージの本文から分離されています。SMTPの構築時にセキュリティが組み込まれなかったため、SMTPにはアドレスを認証する手段がありません。

実際のEメールスプーフィングの例

2段階の電信送金詐欺攻撃に利用されたEメールスプーフィングキャンペーンの一例は、IRSの機関誌で取り上げられるほど頻繁に発生しました。この攻撃では、標的となる組織の幹部から送信されたように見えるスプーフィングされたEメールが、人事または給与担当の従業員に送信されました。この詐欺Eメールは、すべての従業員とそのW-2フォームのリストを緊急に要求しました。ここまでは標準的なEメールスプーフィング詐欺です。しかしこのフィッシング詐欺の後に、従業員に電信送金を行うよう依頼する別の詐欺が続くという、意外な展開があったのです。攻撃のこの段階は、ビジネスEメール詐欺(BEC攻撃)です。この2段階の詐欺は、今日でも頻繁に実施されています。

スプーフィングされたEメールを特定する方法

- 表示された送信者名がEメールアドレスと一致しません。

- 電話番号などのEメールの署名情報が、送信者について知っている情報と一致しません(送信者はカリフォルニアにいるのに、sigファイルの電話番号がマサチューセッツの市外局番など)。

- EメールヘッダーでRECEIVED行を確認します。Eメールに表示されているEメールアドレスと一致する必要があります。

- EメールヘッダーでRECEIVED-SPFを確認します。Passと表示されているはずです。FailまたはSoftfailと表示されている場合は、Eメールがスプーフィングされている可能性があります。

- 組織がDKIMとDMARCを使用している場合、AUTHENTICATION-RESULTSに、Eメールがこれらのプロトコルの要件に合格したかどうかが表示されます。

Eメールスプーフィングから身を守る方法

Eメールセキュリティプロトコルの使用

Eメールセキュリティプロトコルは、ドメイン認証を使用して脅威とスパムを削減します。現在使用されているEメールセキュリティプロトコルはSender Policy Framework(SPF)、DomainKeys Identified Mail(DKIM)、およびDomain-based Message Authentication, Reporting, and Conformance(DMARC)です。

SPFは、配信フェーズで偽造された送信者アドレスを検知しますが、Eメールがバウンスされたときに使用されるEメールのエンベロープでのみ検知できます。しかしDMARC認証と併用することで、フィッシングやスパムでよく使われる偽造された「目に見える送信者」を検知することができます。

Eメールの暗号化

DKIMは公開鍵と秘密鍵を使用して、送信者が本人であることを証明します。SMTP経由で送信される各メッセージには、受信メールサーバーによって検証されるパブリックDNSレコードと一致する鍵のペアが必要です。

Eメールセキュリティゲートウェイの展開

Eメールセキュリティゲートウェイ(セキュアメールゲートウェイ)は、ネットワークレベルで機能してセキュリティポリシー要件を満たしていないEメールをブロックするテクノロジーのコレクションです。Eメールセキュリティゲートウェイは、すべての送受信Eメールをスキャンします。マルウェアブロック、スパムフィルタリング、コンテンツフィルタリング、Eメールアーカイブなどの機能も含まれる場合があります。この保護アクションはネットワークレベルで行われるため、ユーザーが影響を受けることはありません。

マルウェア対策ソリューションの使用

マルウェア対策では、スプーフィングされたEメールがターゲットの受信トレイに到達する前に検知されてブロックされる場合があります。攻撃者は新たに特定された脆弱性を見逃さず、すぐに悪用するため、マルウェア対策ソフトウェアを最新の状態に保つことが重要です。