中間者攻撃(MITM)とは?

中間者攻撃は、攻撃者が2つ標的間の通信を傍受するタイプのサイバー攻撃です。攻撃者は、2人のユーザー、2つのシステム、または1人のユーザーと1つのシステムの間の通信を「傍受」しようとします。

MITM攻撃の目的は、個人データ、パスワード、または銀行の詳細情報を収集したり、被害者に何らかのアクションを起こさせるように仕向ける(ログイン認証情報の変更、トランザクションの完了、資金移動の開始など)ことです。

2024年版クラウドストライクグローバル脅威レポート

クラウドストライクのCounter Adversary Operationsチームによる最前線の調査に基づき、クラウドストライク2024年版グローバル脅威レポートではサイバー脅威の状況全体にわたる注目すべきテーマ、トレンド、イベントを取り上げています。

今すぐダウンロードMITM攻撃者は、多くの場合、個人を標的にしますが、企業や大規模な組織にとっても重大な問題です。ハッカーの一般的なアクセスポイントの1つに、SaaS(Software as a Service)アプリケーション(メッセージングサービス、ファイルストレージシステム、リモートワークアプリケーションなど)があります。攻撃者は、これらのアプリケーションを組織の広範なネットワークの入口として使用して、顧客データ、知的財産(IP)、組織とその従業員に関する機密情報など数多くのアセットを侵害する可能性があります。

中間者攻撃の仕組み

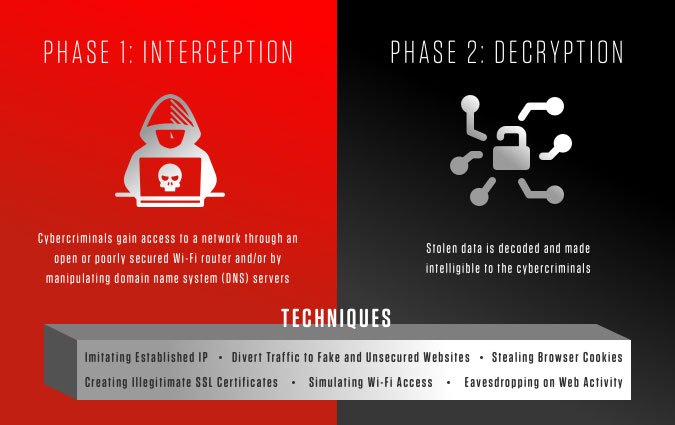

MITM攻撃は、主に傍受と復号化の2つのフェーズで構成されています。

フェーズ1:傍受

傍受フェーズでは、サイバー犯罪者は公衆Wi-Fiルーターまたは安全性の低いWi-Fiルーターを経由するか、ドメインネームシステム(DNS)サーバーを操作することでネットワークにアクセスします。次に、攻撃者はルーターをスキャンして脆弱性とエントリポイントとなる場所を探します。これは多くの場合、パスワードが弱いと実行されますが、サイバー犯罪者は、IPスプーフィングやキャッシュポイズニングなどのより高度な方法を使用する場合もあります。

標的が特定されると、攻撃者はデータ収集ツールを展開し、被害者が転送したデータにアクセスして収集し、トラフィックを戦略的にリダイレクトするか、そうでない場合はユーザーのウェブエクスペリエンスを操作します。

フェーズ2:復号化

MITM攻撃の第2段階は復号化です。この段階で、盗まれたデータが復号化され、サイバー犯罪者が理解できるようになります。復号化されたデータは、アイデンティティの窃盗、不正な購入、不正な銀行手続きなど、数多くの不正行為に利用されます。一部の中間者攻撃は、企業の運営を中断させ、被害者を混乱させる以外に特に目的なく実行される場合があります。

MITMの手法

サイバー犯罪者は、さまざまな手法を用いてMITM攻撃を実行します。一般的な手法は、以下のとおりです。

- 確立されたインターネットプロトコル(IP)を模倣して、個人情報を提供するようユーザーをだましたり、銀行振り込みやパスワード変更など、目的のアクションを促したりする

- 既知の移動先から偽のウェブサイトにユーザーをリダイレクトしてトラフィックを迂回させ、ログイン認証情報やその他の個人情報を収集する

- Wi-Fiアクセスポイントをシミュレーションして、ウェブでのアクティビティを傍受し、個人情報を収集する

- 不正なセキュアソケットレイヤー(SSL)証明書を作成し、接続が侵害されていても、ユーザーに安全な接続であると見せかける

- トラフックをセキュリティ保護されていないウェブサイトにリダイレクトし、ログイン認証情報や個人情報を収集する

- Eメールなどのウェブアクティビティを傍受して、個人情報を収集し、フィッシング行為などのさらなる不正なアクティビティを実行する

- 個人情報が含まれているブラウザのクッキーを盗み出す

中間者攻撃の例

最近クラウドストライクにより特定されたMITM攻撃者に、shaDllと呼ばれるTrickbotモジュールがありました。このモジュールは、感染したコンピューターに不正なSSL証明書をインストールして、ツールからユーザーのネットワークにアクセスできるようにするものでした。その後、このモジュールでウェブアクティビティをリダイレクトし、コードを挿入し、スクリーンショットを撮り、データを収集できました。

この攻撃で特に興味深いのは、2つの既知のサイバー犯罪グループのLUNAR SPIDERとWIZARD SPIDERが明らかに協力していたことです。このモジュールは、LUNAR SPIDERのBokBotプロキシモジュールを基盤として使用し、WIZARD SPIDERのTrickBotモジュールを展開して、攻撃を完了するものでした。この2つの攻撃者同士の協業があり得るということは、MITM攻撃が高度になっており、意識を高める必要があることを示しています。

中間者攻撃の防御

以下の推奨事項を実施すると、お客様のネットワークをMITM攻撃から守ることができます。

- ネットワークユーザーに強力なパスワードを作成し、定期的に変更するよう求める

- すべてのネットワークアセットとアプリケーションに対して多要素認証(MFA)を有効にする

- 強力な暗号化プロトコルを開発して展開する

- すべてのネットワークアセットに仮想プライベートネットワーク(VPN)機能を備える

- 包括的な脅威モニタリングと検知ソリューションを展開する

- ネットワークをセグメント化して、侵害を確実に隔離する

- 公衆Wi-Fiネットワークの危険性について従業員を教育する

中間者攻撃の検知機能を個人がインストールすることは現実的ではないかもしれませんが、一般的なサイバーセキュリティ技術に従うと、侵入を防ぐことができます。各ユーザーには、以下のベストプラクティスを推奨します。

- マルウェア検知セキュリティソフトウェアをインストールする

- 強力なパスワードを作成し、定期的に変更する

- 多要素認証機能を有効にする

- 公衆Wi-Fiネットワークや安全性の低いパブリックネットワークの使用を避ける

- URLが「https://」で始まる安全なウェブサイトを常に使用する