ラテラルムーブメントとは

ラテラルムーブメントとは、サイバー攻撃者が初期アクセスを獲得した後に、機密データや他の価値の高い資産を求めてネットワークの奥深くに侵入するために使用する手法を指します。攻撃者はネットワークに侵入した後で、侵害された環境を移動し、さまざまなツールを使用してより多くの権限を取得することで、継続的なアクセスを維持します。

ラテラルムーブメントは、今日の持続的標的型攻撃(APT攻撃)を過去の単純なサイバー攻撃と差別化する主要な戦術です。

ラテラルムーブメントにより、脅威アクターは、最初に感染したマシン上で発見された場合でも、検知を回避してアクセスを維持できます。また、滞留時間が長い場合、最初の侵害から数週間、場合によっては数か月後までデータの盗難が発生しないことがあります。

フィッシング攻撃やマルウェア感染によってエンドポイントへの初期アクセスを獲得した後で、攻撃者は正規ユーザーになりすまし、最終目標に到達するまでネットワーク内の複数のシステムを移動します。その目的を達成するために、複数のシステムとアカウントに関する情報の収集、認証情報の取得、権限の昇格などを行い、最終的に特定されたペイロードへのアクセス権を取得します。

2024年版クラウドストライクグローバル脅威レポート

クラウドストライクのCounter Adversary Operationsチームによる最前線の調査に基づき、クラウドストライク2024年版グローバル脅威レポートではサイバー脅威の状況全体にわたる注目すべきテーマ、トレンド、イベントを取り上げています。

今すぐダウンロードラテラルムーブメントの一般的な段階

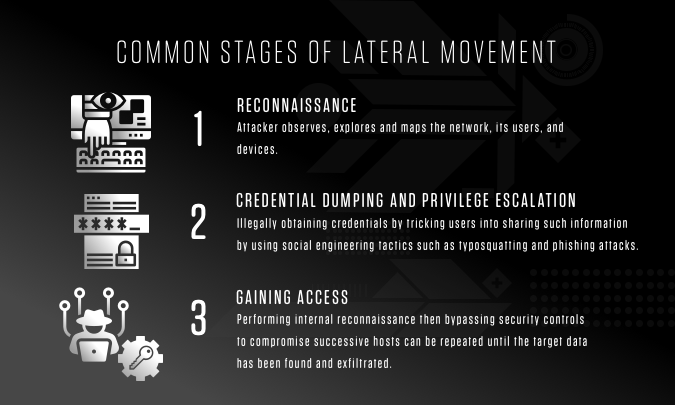

ラテラルムーブメントには、偵察、認証情報/特権の収集、ネットワーク内の他のコンピューターへのアクセス権の取得という3つの主な段階があります。

偵察

偵察中には、攻撃者は、ネットワーク、そのユーザー、およびデバイスを観察、探索、マッピングします。侵入者は、このマップを使用して、ホストの命名規則とネットワーク階層を理解し、オペレーティングシステムを特定して、潜在的なペイロードを見つけ、情報に基づいた移動を行うためのインテリジェンスを取得することができます。

脅威アクターは、さまざまなツールを展開して、それらがネットワーク内のどこにあるか、何にアクセスできるか、どのようなファイアウォールやその他の抑止装置が設置されているかを調べます。攻撃者は、ポートのスキャン、プロキシ接続、その他の手法に多くの外部カスタムツールやオープンソースツールを利用できますが、組み込みの Windowsツールやサポートツールを使用すると、検出が困難になるという利点があります。

次に偵察中に使用できるいくつかの組み込みツールを示します。

- Netstatは、マシンの現在のネットワーク接続を表示します。これは、重要な資産を特定したり、ネットワークに関する知識を得るために使用できます。

- IPConfig/IFConfigは、ネットワーク構成と位置情報へのアクセスを提供します。

- ARP cacheは、物理的なアドレスへのIPアドレスに関する情報を提供します。この情報は、ネットワーク内の個々のマシンをターゲットにするために使用できます。

- ローカルルーティングテーブルは、接続されているホストの現在の通信パスを表示します。

- PowerShellは、は強力なコマンドラインおよびスクリプトツールであり、現在のユーザーがローカルの管理者アクセス権を持っているネットワークシステムを迅速に特定できます。

攻撃者がアクセスする重要な領域を特定したら、次のステップは侵入を許可するログイン認証情報を収集することです。

認証情報のダンピングと特権の昇格

ネットワーク内を移動するために、攻撃者は有効なログイン認証情報を必要とします。認証情報を不正に取得することを示す用語は、「認証情報のダンピング」です。これらの認証情報を取得する方法の1つは、タイポスクワッティングやフィッシング攻撃などのソーシャルエンジニアリング戦術を使用して、ユーザーをだまして認証情報を共有させることです。他にも次のような資格情報を盗むための一般的な手法があります。

- Pass the Hashは、ユーザーのパスワードにアクセスせずに認証させる方法です。この手法は、有効なパスワードハッシュをキャプチャすることで標準の認証手順をバイパスするものであり、一度認証されると攻撃者がローカルシステムやリモートシステム上でアクションを実行できるようになります。

- Pass the Ticketは、Kerberosチケットを使用して認証する方法です。ドメインコントローラーを侵害した侵入者は、無期限に有効なKerberosの「ゴールデンチケット」をオフラインで生成します。これは、パスワードリセット後でも有効なIDであり、任意のアカウントになりすますために使用できます。

- Mimikatzのようなツールは、侵害されたマシンのメモリからキャッシュされたプレーンテキストのパスワードや認証証明書を盗むために使用されます。その後で、他のマシンに対して認証するために使用できます。

- キーロギングツールを使用すると、疑いを持たないユーザーがキーボードでパスワードを入力したときに、攻撃者がパスワードを直接取得できます。

アクセス権の取得

内部の偵察を実行し、セキュリティ制御をバイパスして別のホストを次々と侵害するプロセスは、ターゲットデータが見つかって抽出されるまで繰り返される可能性があります。そして、サイバー攻撃がより巧妙になるにつれて、強い人的な要素が含まれることが多くなります。これは、組織が攻撃者からの動きや対抗策に直面する可能性があるラテラルムーブメントの場合に特に顕著になります。しかし、人間の行動は、堅牢なセキュリティソリューションによって検出し、傍受することができます。

ラテラルムーブメントの検出と防止

攻撃者が管理者権限を確保し、ネットワークへのより深い部分にアクセスできるようになると、悪意のあるラテラルムーブメントは「通常の」ネットワークトラフィックのように見えるため、検知が非常に困難になります。また、人間の攻撃者は、収集した情報に基づいて計画を変更し、異なる手法やツールを展開する能力を持っています。さらに、攻撃者が組み込みのシステムツールを利用すると、検知はさらに困難になります。多くの損失を避けるためには、これらの侵入者をできるだけ早く見つけて排除することが重要です。

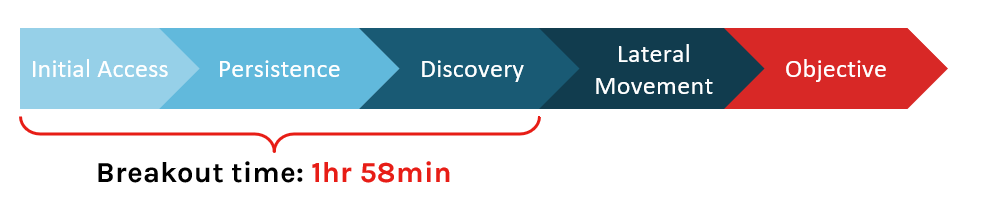

ブレイクアウトタイムと1-10-60ルール

ブレイクアウトタイムは、侵入者が最初にマシンを侵害した後に、ネットワーク内の他のシステムへのラテラルムーブメントを開始するまでにかかる時間です。昨年、クラウドストライクが追跡した、平均のブレイクアウト時間は1時間58分でした。これは、組織が脅威を検知して調査し、修復または封じ込めるまでに許される時間が約2時間であることを意味します。これより長い時間がかかると、攻撃者が重要なデータや資産を盗んだり破壊したりするリスクが発生します。

サイバースペースでの戦いに勝つために最も重要なのはスピードです。攻撃者に勝つ唯一の方法は、より速くなることです。つまり「ブレイクアウトタイム」以内に侵入を検知して調査し、封じ込めることです。

一流の民間企業は、クラウドストライクが1-10-60ルールと呼んでいるもの、つまり1 分以内に侵入を検知し、10分以内に調査して、60分以内に問題を分離または修復するルールを守るよう努めています。攻撃者がラテラルムーブメントの実行を許される時間が長いほど、最終的に攻撃が成功する可能性が高くなります。

ラテラルムーブメントを防ぐためのステップ

防御を強化し、滞留時間とその影響を軽減または排除するために実行できるまたは実行すべき3つの重要なステップがあります。

ステップ1:エンドポイントセキュリティソリューションを更新する

注目を集めた多くの攻撃は数か月の滞留時間にわたって発生し、ラテラルムーブメントにより標準のセキュリティを簡単に回避しました。最近の攻撃者は、多くの組織が従来のセキュリティソリューションや標準のセキュリティソリューション、つまり最新のハッキングツールによって簡単に回避される種類のセキュリティソリューションに依存し続けているという事実を頼りにしています。今日の巧妙な攻撃に対抗することを目指す場合、次世代のAV機能や振る舞い分析機能を備えた包括的なテクノロジーにアップグレードすることが必須です。

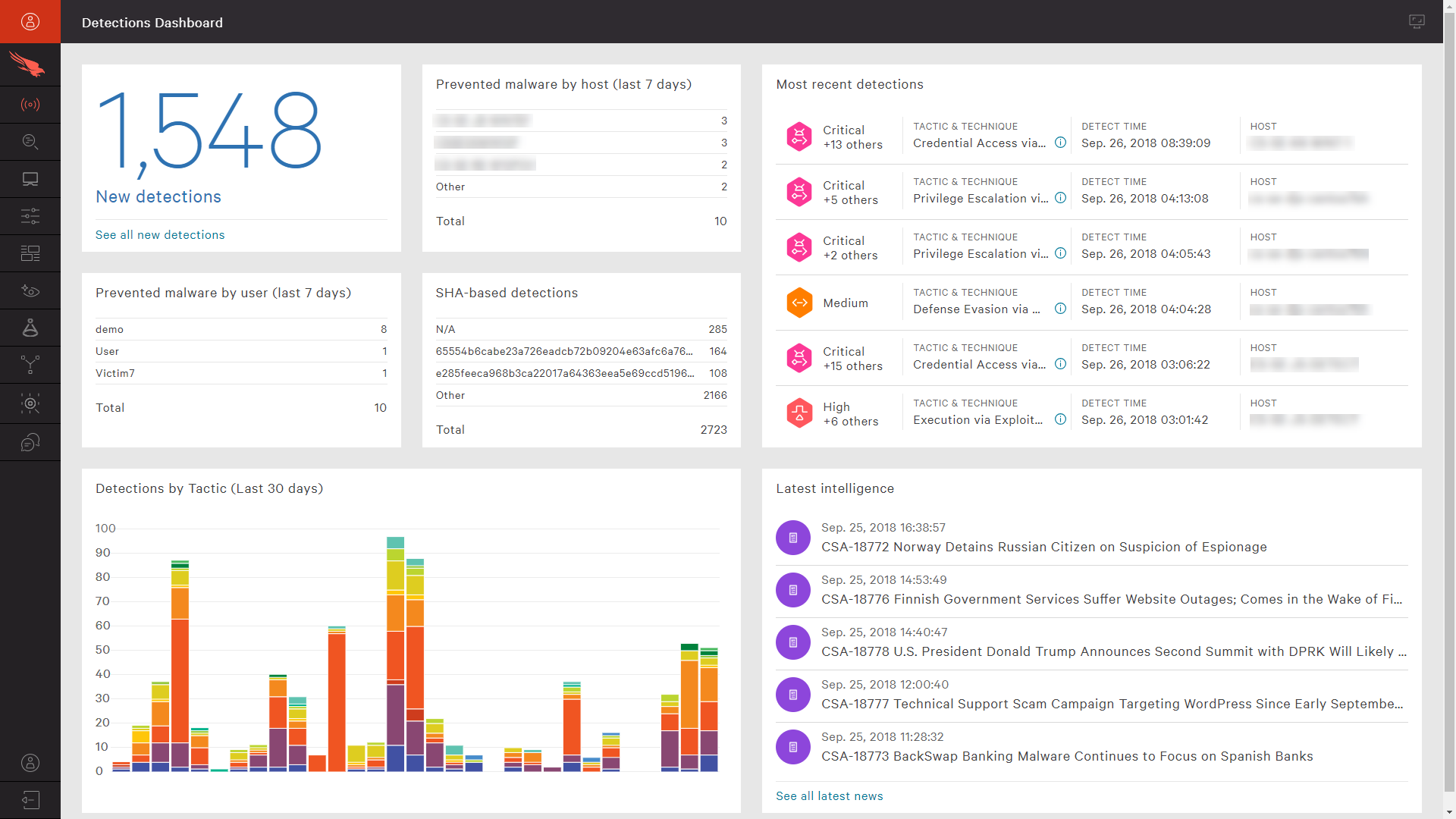

クラウドストライクのダッシュボードは、検出結果を即座に可視化します。

また、セキュリティ戦略を再評価して、可能な限り最も効果的なセキュリティアプローチを使用していることを確認します。それは、侵入の試みを阻止する防止テクノロジーと不審なアクティビティを自動的に検出する完全なEDR(エンドポイントでの検知と対応)の両方が含まれるアプローチです。1つのエージェントに両方の機能を持たせることが重要な最初のステップです。

ステップ2:高度な脅威をプロアクティブにハンティングする

多くの組織が侵害の被害に遭うのは、アラートが不足しているためではなく、調査すべきアラートが多すぎるためです。過剰なアラートと誤検知により、アラートによる疲弊が発生する可能性があります。

セキュリティソリューションが配信する誤検知が多すぎる場合、またはコンテキストがなく優先順位を付ける方法がないアラートを受信している場合、重要なアラートが見逃されるのは時間の問題です。本当の専門家が環境内で何が起こっているかをプロアクティブに調査し、異常なアクティビティが検出されたときにチームに詳細なアラートを送信することが非常に重要です。

実践的な専門家による脅威ハンティングを提供するセキュリティソリューションで社内のチームを強化することを検討してください。このソリューションは、最も重要なアラートに即座に対処できるように優先順位を付け、隠れた脅威をプロアクティブに監視しながら誤検知を最小限に抑えることができる必要があります。

ステップ3:適切なITハイジーンを維持する

ネットワーク環境に潜んでいる可能性のある、古くなってパッチが適用されていないシステムやソフトウェアなどの脆弱性を排除します。エクスプロイトは活動を開始するまで長期間隠されたままになっている可能性があり、組織がすべてのエンドポイントにパッチやアップデートを適用することができなかった場合、組織の情報が暴露されることになります。

最終的に、最善の防御策は、組織が現在利用可能な最も効果的なテクノロジーを導入していることを確認し、サイバーセキュリティ戦略に1-10-60ルールを組み込むことです。

このベンチマークを達成するには、エンドポイントでの検知と対応(EDR)、マネージド脅威ハンティング、次世代のAV 、および振る舞い分析と機械学習、自動化された脅威インテリジェンスを提供するCrowdStrike Falcon® プラットフォームなどの真の次世代ソリューションが必要です。これらのツールは、重大な結果指向の指標を満たし、現在および将来の最も巧妙な攻撃者との競争に勝つために必要な可視性とコンテキストを獲得するための鍵となります。

CrowdStrike Falcon®プラットフォームが1-10-60ルールをどのように守っているかについては以下のビデオをご覧ください。