ボットネットとは?

ボットネットはマルウェアに感染したコンピューターのネットワークで、ボットハーダーによって制御されます。ボットハーダーとは、ボットネットインフラストラクチャを操作し、侵害されたコンピューターを使用して攻撃を開始する人間です。これで標的のネットワークをクラッシュさせたり、マルウェアを注入したり、認証情報を収集したり、CPUを集中的に使用するタスクを実行したりします。ボットネットネットワーク内の個々のデバイスは、ボットと呼ばれます。

ボットネットはどのように制御されますか?

ボットハーダーは、ボットハーダーと各コンピューター間の直接通信を行う集中型モデルと、感染したすべてのボットネットデバイス間に複数のリンクを持つ分散型システムの2つの構造のいずれかを介してボットネットを制御します。

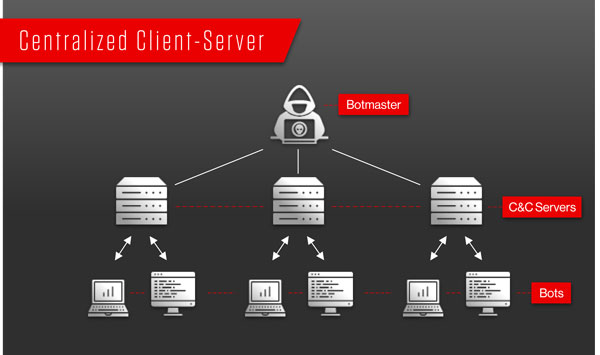

集中型クライアントサーバーモデル

第1世代のボットネットは、1つのコマンドアンドコントロール(C&C)サーバーがボットネット全体を操作するクライアントサーバーアーキテクチャで動作していました。その単純さのために、P2Pモデルよりも集中型モデルを使用することの欠点としては、単一障害点の影響を受けやすいことです。

最も一般的な2つのC&C通信チャネルは、IRCとHTTPです。

IRC(インターネットリレーチャット)ボットネット

IRCボットネットは最も初期の種類のボットネットの主たるものであり、事前設定されたIRCサーバーとチャネルを使用してリモートで制御されます。ボットはIRCサーバーに接続し、ボットハーダーのコマンドを待ちます。

HTTPボットネット

HTTPボットネットは、ボットハーダーがHTTPプロトコルを使用してコマンドを送信するWebベースのボットネットです。ボットは定期的にサーバーにアクセスして、更新と新しいコマンドを取得します。HTTPプロトコルを使用すると、ハーダーはアクティビティを通常のWebトラフィックとしてマスクできます。

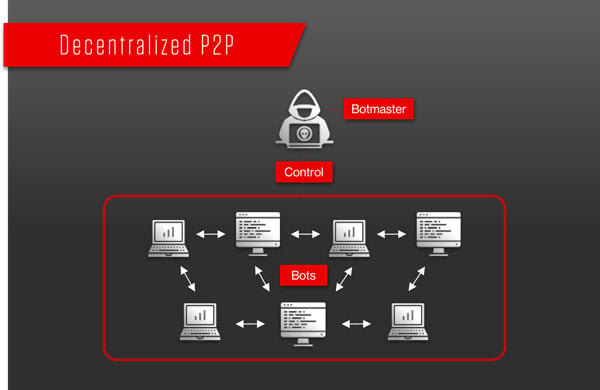

分散型ピアツーピアモデル

新世代のボットネットはピアツーピアであり、ボットはコマンドや情報を互いに共有し、C&Cサーバーと直接連絡しません。

P2Pボットネットは、IRCやHTTPボットネットよりも実装が困難ですが、1つの集中型サーバーに依存しないため、レジリエンスも高くなります。代わりに、各ボットはクライアントとしてもサーバーとしても独立して動作し、ボットネット内のデバイス間で調整された方法で情報を更新および共有します。

ボットネットの仕組み

ボットネットを作成する手順を簡単にまとめると、次のとおりです。

- 曝露

- 感染と増殖

- アクティブ化

ステージ1では、ハッカーはユーザーをマルウェアにさらすために、Webサイト、アプリケーション、またはユーザーの振る舞いのいずれかに脆弱性を見つけます。ボットハーダーは、ユーザーが自分の曝露と最終的なマルウェア感染に気付かないままにすることを意図します。ソフトウェアやWebサイトのセキュリティ問題をエクスプロイトして、電子メール、ドライブバイダウンロード、トロイの木馬のダウンロードを介してマルウェアを配信する可能性があります。

ステージ2では、被害者のデバイスが、デバイスを制御できるマルウェアに感染します。最初のマルウェア感染により、ハッカーはWebダウンロード、エクスプロイトキット、ポップアップ広告、Eメールの添付ファイルなどの手法を使用してゾンビデバイスを作成できます。一元化されたボットネットの場合、ハーダーは感染したデバイスをC&Cサーバーに誘導します。P2Pボットネットの場合、ピア伝搬が始まり、ゾンビデバイスは他の感染したデバイスとの接続を試みます。

ステージ3では、ボットハーダーが十分な量のボットに感染した場合、攻撃を準備できます。ゾンビデバイスは、C&Cチャネルから最新の更新をダウンロードして、命令を受け取ります。その後、ボットは命令を続行し、悪意のあるアクティビティに参加します。ボットハーダーは、ボットネットをリモートで管理および拡張して、さまざまな悪意のあるアクティビティを実行できます。ボットハーダーの目標が悪意のある攻撃を実行できるように、できるだけ多くのデバイスに感染することであるため、ボットネットは特定の個人を標的にしません。

ボットネット攻撃の種類

攻撃者がボットネットを制御できるようになると、多数の悪意のある実行手段が利用可能になります。ボットネットを次のようなさまざまな種類の攻撃を実行するために使用できます。

1. フィッシング

ボットネットは、フィッシングメールを介してマルウェアを配布するために使用できます。ボットネットは自動化されており、多くのボットで構成されているため、フィッシングキャンペーンをシャットダウンすることは、モグラたたきのゲームをプレイするようなものです。

2. 分散型サービス拒否(DoS)攻撃

DDoS攻撃中、ボットネットは標的のサーバーまたはアプリケーションに圧倒的な数のリクエストを送信し、クラッシュを引き起こします。ネットワーク層DDoS攻撃は、標的の帯域幅を使い果たすように設計されているSYNフラッド、UDPフラッド、DNS増幅などの手法を使用し、正当なリクエストが処理されないようにします。アプリケーション層DDoS攻撃は、オペレーティングシステム、アプリケーション、プロトコルの脆弱性を標的とするHTTPフラッド、SlowlorisまたはRUDY攻撃、ゼロデイ攻撃などの攻撃を使用して、特定のアプリケーションをクラッシュさせます。

大規模なMiraiボットネットDDoS攻撃は、多くの人が記憶していることでしょう。Miraiは、数十万の侵害されたIoTデバイスで構成されるIoTボットネットであり、2016年にOVH、DYN、Krebs on Securityなどのサービスを停止しました。

3. スパムボット

スパムボットは、Webサイト、フォーラム、ゲストブック、チャットルームなどのユーザーがEメールアドレスを入力する任意の場所からEメールを収集します。取得されると、Eメールはアカウントの作成とスパムメッセージの送信に使用されます。スパムの80%以上はボットネットから送信されていると考えられています。

ボットネットに対する保護方法

デバイスがボットネットの一部にならないようにするには、次の推奨事項を検討することをお勧めします。

- 悪意のあるリンクを認識するようにユーザーや従業員を教育する定期的なセキュリティ意識向上トレーニングプログラム

- システムの弱点をエクスプロイトするボットネット攻撃の可能性を減らすためのソフトウェアの常時更新

- パスワードが侵害された場合にボットネットマルウェアがデバイスやアカウントに侵入するのを防止するための2要素認証の使用

- すべてのデバイスでのパスワードの更新(特にデバイス間またはインターネットに接続する場合のプライバシーとセキュリティのオプション)

- 最新の状態に保たれ、ネットワークを定期的にスキャンする高品質のウイルス対策ソリューション

- ネットワーク全体の侵入検知システム(IDS)の展開

- ルートキット検知機能を含み、悪意のあるネットワークトラフィックを検知してブロックできるエンドポイント保護ソリューション