ランサムウェアの進化を追いながら、小規模の犯罪から世界規模の犯罪企業にとっての大きな経済効果まで、企業が脅威について深く懸念すべき理由を明らかにします。過去数年にわたる爆発的な成長によって、そうではないように思われるかもしれませんが、ランサムウェアは、どこからともなく現れたものではありません。

昔ながらの手口

昔ながらの手口

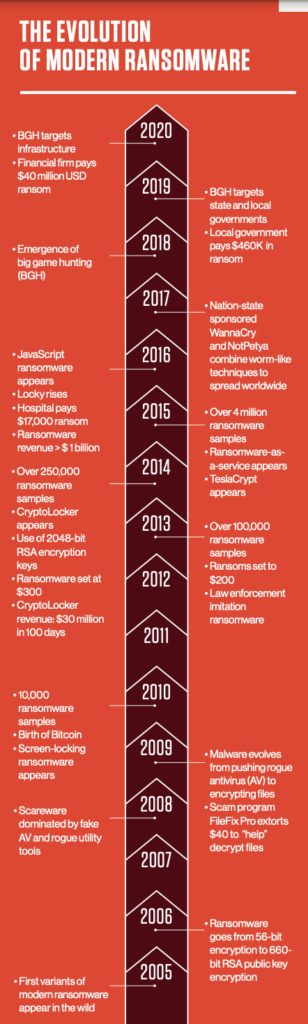

ランサムウェアが頻繁にニュースに登場するようになったのは、ここ5年ほどですが、ファイルを暗号化して、ユーザーのファイルやコンピューターを人質にしたりシステムへのアクセスを妨害したりして、元に戻すことと引き換えに身代金を要求するというやり方は昔から存在しています。

1980年後半には、すでに犯罪者が暗号化されたファイルを人質に取り、被害者に現金を郵送するように要求するケースが発生していました。これまで記録されている最初のランサムウェア攻撃は、AIDSトロイの木馬(PC Cyborg Virus)で、1989年にフロッピーディスクを介して配布されたものでした。これは、共通鍵暗号方式を使用した単純なウイルスでしたが、犯罪者は、システムへのアクセスの復元と引き換えに、189ドルをパナマの私書箱宛てに送るよう要求しました。

収益化

ランサムウェアの歴史は長いものの、2000年代にはまだそれほど普及していませんでした。おそらく身代金の受け取りが難しかったからでしょう。しかし、2010年のBitcoinなどの仮想通貨が登場したことにより、状況は一変します。仮想通貨は追跡不能であるとともに、被害者から簡単に身代金を受け取ることができるため、ランサムウェアを使う攻撃者にとって格好のビジネスチャンスが生まれました。

マルウェア、バンキング型トロイの木馬、ランサムウェア、マインウェア(クリプトジャッキング)、クライムウェアなど、あらゆる種類のサイバー犯罪(eCrime)が、Bitcoinが生み出した収益化のチャンスをつかみました。その結果、2012年以降、ランサムウェアが大幅に増加しました。ただし、この頃のランサムウェアのビジネスモデルは、まだ不完全です。なぜならば、Bitcoinによる支払いは、サイバー犯罪者側にとっては簡単な取引でも、技術に疎い標的側にとっては必ずしも簡単ではなかったためです。身代金を確実に支払わせるために、犯罪者の中には、コールセンターを開設してテクニカルサポートを提供したり、ターゲットがBitcoinにサインアップするのを支援したりする者も現れました。しかし、これには時間も費用もかかりました。

ランサムウェアが主流になってくると、ランサムウェア開発者は、彼らが求めていた金銭を搾り取るための単なる方法としてランサムウェアを認識しました。Bitcoin取引所は、匿名性を保ちながら即時支払いを受け取る手段を攻撃者に提供しており、すべてが従来の金融機関の仕組みの外で取引されています。

CryptoLockerの登場

2013年にはCryptoLockerが登場する準備が完璧に整っていました。この革新的な新種のランサムウェアは、Bitcoin取引のパワーを利用しただけでなく、より高度な形式の暗号化と組み合わせました。このランサムウェアは、コマンドアンドコントロールサーバーで生成されて被害者に配信された2048ビットのRSAキーペアでファイルを暗号化し、被害者がキーに約300ドルを支払うしか打つ手がないようにしました。

CryptoLockerの配信メカニズムには、Gameover Zeusバンキング型トロイの木馬が使用されています。ボットネットの背後にいる脅威アクターは、強力な暗号化を備えたランサムウェアの潜在的な価値を本当に実現し、金融機関の顧客を標的とする従来のACH(Automated Clearing House)や電信詐欺攻撃の利益を上回る拡大を見せた最初の攻撃者でした。CryptoLockerの支援者は、大あたりし、ランサムウェアの犯罪的なゴールドラッシュをもたらしました。

CryptoLocker Gameover Zeusは、FBIが主導する作戦とクラウドストライクの研究者からの技術支援でシャットダウンされました。開始から7か月以内に活動停止となりましたが、ランサムウェアの途方もない可能性をサイバー犯罪コミュニティ全体に証明しました。これは、ランサムウェアの急激な成長の真の転換点でした。

数か月のうちに、セキュリティ研究者は野放し状態になっている大量のCryptoLockerクローンを発見することになりました。そこでは、世界中の犯罪者が取り分を求めて先を争っていました。それ以来、多くの組織犯罪ギャングは、偽のウイルス対策を含む古いコアビジネスからランサムウェアの運用に投資とリソースをシフトしました。犯罪技術者は、より優れたランサムウェアコードとエクスプロイトキットコンポーネントを開発して、ダークウェブ市場にそれらのツールをあふれさせるための特殊なオペレーションを進めて、こうした潜在的な顧客にサービスを提供するために全力を投じています。

ビッグゲームハンティングの出現

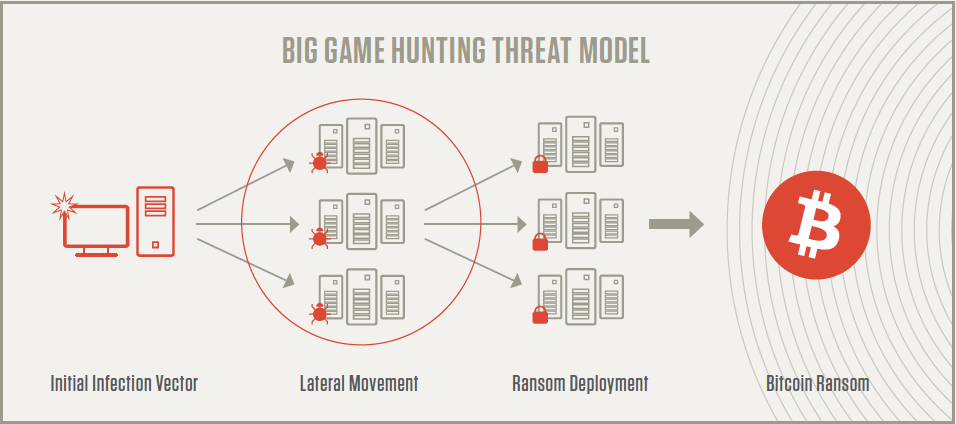

ランサムウェアオペレーターは、活動を最大限に効率化しようと、当時ランサムウェアの世界で中心となっていた「手あたり次第」に攻撃するスタイルから、「ビッグゲームハンティング」(Big Game Hunting:BGH)の手法にシフトすることにしました。BGHでは、ランサムウェアと、大規模な組織を狙った標的型攻撃で一般的な戦術、手法、手順(TTP)を組み合わせた手法が用いられます。

規模の小さい標的に数多くのランサムウェアを仕掛けるのではなく、多額の金銭的利益を見込める、犯罪者が時間と労力をかけるに値する標的に攻撃の対象を絞ります。この変化は非常に顕著であり、『CrowdStrike® 2020 Global Threat Report(クラウドストライクの2020年版グローバル脅威レポート)』でも、BGHはサイバー犯罪エコシステムに影響を与える最も顕著なトレンドの1つとして紹介されています。

2020年、CrowdStrike Servicesにより、ビッグゲームハンティング(BGH)ランサムウェア手法に従事するサイバー犯罪攻撃者の継続的な進化と急増が確認されました。この傾向は2021年も続いています。最近の注目を集めている例は、米国の燃料パイプラインに対するCARBON SPIDER/DarkSide攻撃です。

2024年版クラウドストライクグローバル脅威レポート

クラウドストライクのCounter Adversary Operationsチームによる最前線の調査に基づき、クラウドストライク2024年版グローバル脅威レポートではサイバー脅威の状況全体にわたる注目すべきテーマ、トレンド、イベントを取り上げています。

今すぐダウンロード圧力を強めるランサムウェアアクター

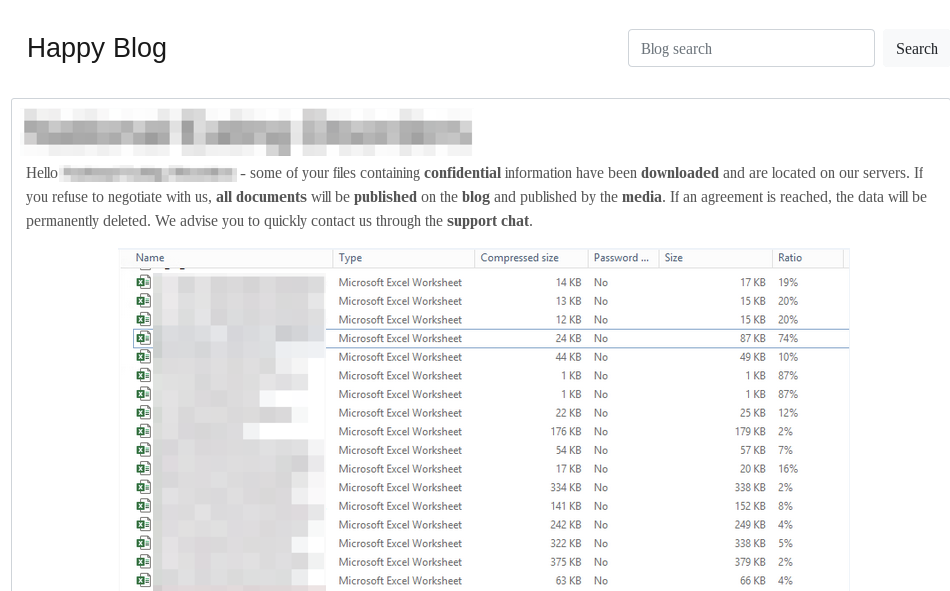

CrowdStrike Servicesでは、サイバー犯罪攻撃者がさまざまな手法を利用して、恐喝に応じるよう被害者組織への圧力を強めていることを確認しています。過去数年間、ランサムウェアを使用するサイバー犯罪攻撃者によるデータの窃盗はめったに見られませんでしたが、2020年には、複数のサイバー犯罪者グループの間でデータ流出恐喝戦術を備えたランサムウェアが広く採用されていることが確認されました。この方法では、被害者組織の環境を暗号化するだけでなく、データを盗み出したうえで、恐喝の要求に応じない場合にデータを流出させると脅迫してきます。

REvilランサムウェアデータリークサイト

サイバー犯罪専用のリークサイトの数が増えただけでなく、脅威アクターがデータを流出させる方法もより高度になっています。一般に、サイバー犯罪攻撃者は、恐喝に応じるよう被害者組織への圧力を強めるために、盗み出したすべてのデータを一度に投稿するのではなく、盗み出したデータをゆっくりと流出させ、最も機密性の高いデータであると認識したものを最後まで残しておきます。

最近のいくつかのランサムウェアインシデントでは、サイバー犯罪攻撃者は、被害者組織の環境にランサムウェアを展開した後、盗み出した認証情報を利用して被害者組織のEメールインスタンスにアクセスし、窃取されたデータの流出を防ぐために支払いを要求する恐喝関連のEメールをユーザーに送信しています。他の例では、サイバー犯罪攻撃者は、ランサムウェアの感染後に被害者組織の従業員に電話をかけ、嫌がらせをしています。最後に、クラウドストライクは、身代金が支払われなかった場合に分散型サービス拒否(DDoS)攻撃の明らかな脅威を使用して脅威アクターが支払いへの圧力を高めることも確認しています。

連携するサイバー犯罪攻撃者

クラウドストライクでは、戦術の共有に加えて、サイバー犯罪攻撃者間の正式なコラボレーションも確認しています。2020年6月、TWISTED SPIDER、VIKING SPIDER、およびLockBitランサムウェアのオペレーターが明らかな共同ビジネス協定を結び、自称「Mazeカルテル」が形成されました。このとき以後、VIKING SPIDERのRagnar Lockerに関連する漏えいデータがTWISTED SPIDERの専用リークサイトに現れ始めました。その一方で、元はVIKING SPIDERによって開発された戦術である一般的な仮想化ソフトウェアを使用してMazeランサムウェアが展開されるようになりました。

ランサムウェアの今後

過去数年間で、BGHランサムウェアに関与するサイバー犯罪攻撃者は、その機能と巧妙さの点で急速な進歩を遂げました。これまで以上に巨額の恐喝に応じるよう組織に可能な限り大きな圧力をかけるという同じ目標を考慮すると、この傾向が加速的に続くと予想するのは妥当なことです。

クラウドストライクは、サイバー犯罪攻撃者が今後もデータ流出恐喝ランサムウェア戦術の精緻化を進め、広く展開可能なより高度な流出ツールを開発し、キーワードによる機密データの検索、識別、流出を行ってデータの流出を自動化するだろうと予測しています。