サービスとしてのランサムウェア(RaaS)とは

サービスとしてのランサムウェア(RaaS)は、ランサムウェアオペレーターとアフィリエイトの間のビジネスモデルであり、オペレーターが開発したランサムウェア攻撃をアフィリエイトが金銭を支払って利用します。RaaSは、サービスとしてのソフトウェア(SaaS)ビジネスモデルのバリエーションと考えることができます。

RaaSキットを使用することで、独自のランサムウェア亜種を開発するスキルや時間が不足しているアフィリエイトであっても、コストをかけずに迅速に活動できるようになります。こうしたキットはダークウェブ上で簡単に見つかり、正規のウェブで商品が宣伝されているのと同じように宣伝されています。

RaaSキットには、正規のSaaSプロバイダーが提供するのと同じ24時間365日のサポート、バンドルオファー、ユーザーレビュー、フォーラム、その他の機能が含まれる場合があります。RaaSキットの価格は月額40ドルから数千ドルの範囲で、これは、2021年の平均の身代金の要求が600万ドルであったことを考えると些細な金額です。脅威アクターは、大金を稼ぐためにすべての攻撃を成功させる必要はありません。

RaaSモデルの仕組み

次の表は、RaaSモデルでオペレーターとアフィリエイトが果たす役割の概要を示しています。

| RaaSオペレーター | RaaSアフィリエイト |

|---|---|

| フォーラムでアフィリエイトを募集する | 金銭を支払ってランサムウェアを使用する 受け取った身代金ごとのサービス料金に同意する |

| 「独自のランサムウェアパッケージを構築」 パネルへのアクセスを提供する アフィリエイトがパッケージを追跡できるように 専用の「コマンドとコントロール」ダッシュボードを作成する | 標的を絞る 身代金の要求を設定する 侵害後のユーザーメッセージを設定する |

| 被害者のアセットを侵害する 「自給自足」手法で感染を 最大化する ランサムウェアを実行する |

|

| 被害者支払いポータルをセットアップする アフィリエイトが被害者と交渉するのを「支援」する | チャットポータルまたはその他の通信 チャネル経由で被害者とやり取りする |

| 専用リークサイトを管理する | 暗号化解除キーを管理する |

4つの一般的なRaaS収益モデル:

1. 定額料金の月次サブスクリプション

2. アフィリエイトプログラム。月額料金モデルと同じですが、ランサムウェア開発者に利益の一部(通常は20~30%)が分配されます。

3. 利益の分配がない、1回限りのライセンス料

4. 純粋な利益分配

最も洗練されたRaaSオペレーターは、感染のステータス、総支払い額、暗号化されたファイルの総数、および標的に関するその他の情報をサブスクライバーが確認できるポータルを提供しています。アフィリエイトは、RaaSポータルにログインし、アカウントを作成し、Bitcoinで支払い、作成するマルウェアの種類の詳細を入力し、送信ボタンをクリックするだけです。サブスクライバーは、正規のSaaS製品のサブスクライバーが受けるのと同じサポート、コミュニティ、ドキュメント、機能の更新、およびその他の特典にアクセスできる場合があります。

RaaSは競争の激しい市場です。RaaSポータルに加えて、RaaSオペレーターは、マーケティングキャンペーンを実施するほか、一般の企業のキャンペーンやウェブサイトとまったく同じようなウェブサイトを保有しています。また、動画やホワイトペーパーを準備し、Twitter上で活発に活動しています。RaaSはビジネスであり、大規模なビジネスになっています。2020年のランサムウェアの総収益は、前年の115億ドルから約200億ドルに増加しました。

RaaSキットの有名な例には、Locky、Goliath、Shark、Stampado、Encryptor、Jokerooなどがありますが、ほかにも数多くあります。RaaSオペレーターは、定期的に姿を消し、再編成し、より新しく優れたランサムウェアの亜種を抱えて再び現れます。

2024年版クラウドストライクグローバル脅威レポート

クラウドストライクのCounter Adversary Operationsチームによる最前線の調査に基づき、クラウドストライク2024年版グローバル脅威レポートではサイバー脅威の状況全体にわたる注目すべきテーマ、トレンド、イベントを取り上げています。

今すぐダウンロードRaaSの例

Hive

Hiveは、2022年4月に、Pass the Hash手法を使用してMicrosoft社のExchange Serverの多数の顧客を標的にして有名になったRaaSグループです。組織には、金融機関、非営利団体、医療機関などが含まれていました。2023年1月26日、米国司法省は、カリフォルニア州ロサンゼルスのグループに属する2つのバックエンドサーバーを押収することにより、Hiveの活動を停止させたと発表しました。Hiveは世界中で1,500を超える犠牲者を残し、数百万ドルの身代金を奪ったと推定されています。

DarkSide

DarkSideは、クラウドストライクが追跡したサイバー犯罪者グループCARBON SPIDERに対応するRaaSオペレーションです。DarkSideオペレーターは、従来はWindowsコンピューターを狙っていましたが、近年はLinuxにも対象を広げており、パッチが適用されていないVMware ESXiハイパーバイザーを実行しているエンタープライズ環境を標的としたり、vCenter認証情報を窃盗したりしています。5月10日、FBIは、Colonial Pipeline社のインシデントにDarkSideランサムウェアが関与していることを発表しました。後日、Colonial Pipeline社のネットワークから約100 GBのデータが盗まれ、同社がDarkSide関連グループに身代金として約500万米ドルを支払ったことが報じられました。

REvil

REvil(別名Sodinokibi)は、記録上最大の1,000万ドルの身代金要求の背後にあるランサムウェアとして特定されました。このランサムウェアは、犯罪グループPINCHY SPIDERによって販売されています。このグループは、アフィリエイトモデルでRaaSを販売し、通常は利益の40%を受け取ります。

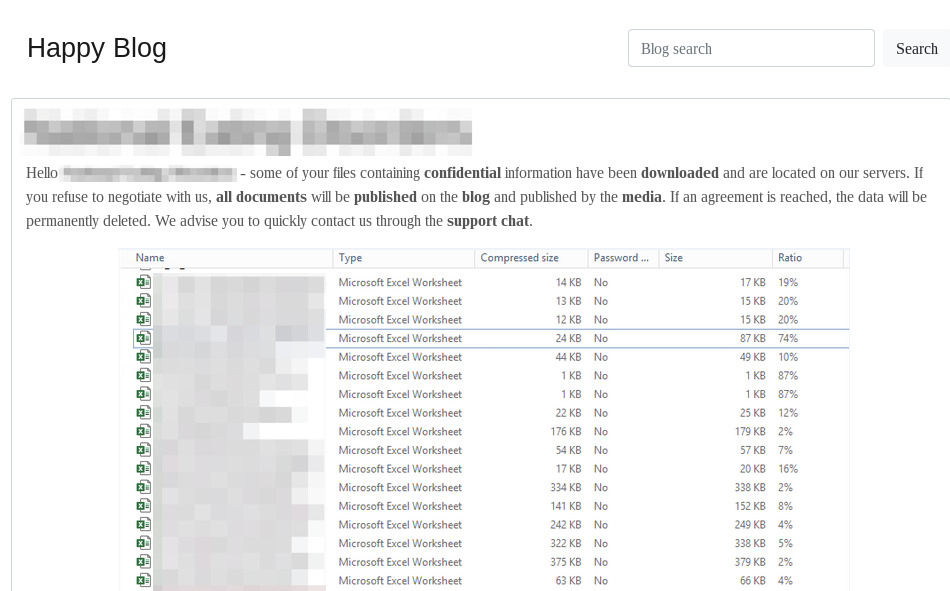

TWISTED SPIDERの最初の漏えいデータと同様に、PINCHY SPIDERは、通常、証拠となるサンプルデータを含むDLS上のブログ投稿(以下を参照)を介して計画的なデータ流出の被害者に警告し、一定期間が過ぎた後にデータの大部分を公開します。REvilは、ランサムノート内にブログ投稿へのリンクも提示します。このリンクで、一般に公開される前に、侵害された被害者に漏えいデータが表示されます。このリンクにアクセスすると、カウントダウンタイマーが起動し、所定の時間が経過すると漏えいデータが公開されます。

Dharma

Dharmaランサムウェア攻撃については、攻撃者が金銭目的のイランの脅威グループであると見なされています。このRaaSは2016年からダークウェブ上で利用可能になっており、主にリモートデスクトッププロトコル(RDP)攻撃に関連付けられています。攻撃者は、通常、幅広い業界の標的に1~5 Bitcoinを要求します。

Dharmaは、REvilや他のRaaSキットとは異なり、一元的に管理されていません。

Dharmaの亜種は多くのソースから生まれ、クラウドストライクがDharmaを特定したほとんどのインシデントでは、サンプルファイル間でほぼ100%の一致が見られました。わずかな違いは、暗号化キー、連絡先のEメール、およびRaaSポータルを介してカスタマイズできるその他いくつかのものでした。Dharma攻撃はほぼ同じであるため、脅威ハンターは、Dharma攻撃の背後にいる存在とその活動について、インシデントから多くを知ることはできません。

LockBit

少なくとも2019年9月から開発されているLockBitは、RaaSとして利用でき、ロシア語を話すユーザーか、またはロシア語を話す保証人がいる英語を話すユーザーに向けて宣伝されています。2020年5月、LockBitを運営するアフィリエイトは、人気のあるロシア語の犯罪フォーラムにデータを流出させる脅威を投稿しました。

脅威に加えて、アフィリエイトは、被害者のデータに含まれるドキュメントのサンプルスクリーンショットなどの証拠を提示します。期限が過ぎると盗まれた被害者のデータをダウンロードするためのmega[.]nzリンクがアフィリエイトによって投稿されることが知られています。このアフィリエイトは、少なくとも9件の被害者のデータを公開すると脅迫しました。

CrowdStrike Falconの実際の動作をご覧ください。

CIRCUS SPIDERがセットアップしたランサムポータルの仕組みとNetWalkerがサービスとしてのランサムウェア(RaaS)として成功した理由を説明します。

今すぐダウンロードRaaS攻撃からの防御

ランサムウェア攻撃からの回復は困難でコストがかかるため、ランサムウェア攻撃を完全に防止することが最善です。RaaSは悪意のある人が使いやすいようにパッケージ化されたランサムウェアであるため、RaaS攻撃を防ぐ手順はランサムウェア攻撃を防ぐ手順と同じになります。

- 高度なアルゴリズムで動作し、24時間バックグラウンドで自動的に動作する信頼性の高い最新のエンドポイント保護を実装する。

- 定期的かつ頻繁にバックアップを行う。バックアップが毎週末しか実行されない場合、ランサムウェア攻撃によって1週間分の業務成果が犠牲になる可能性があります。

- 複数のバックアップを作成し、異なる場所にある別々のデバイスに保存する。

- バックアップを定期的にテストして、取得できることを確認する。

- 既知および未知の脆弱性から保護するために、堅牢なパッチプログラムを維持する。

- ネットワークをセグメント化して、環境全体に拡散しないようにする。

- 高度なフィッシング対策保護を実装する。

- ユーザートレーニングに投資して、セキュリティ意識を持つ文化を構築する。